Practical Web Penettation Testing (the first one Mutillidae 大黄蜂 之二)

1、how to use dpkg cmmand

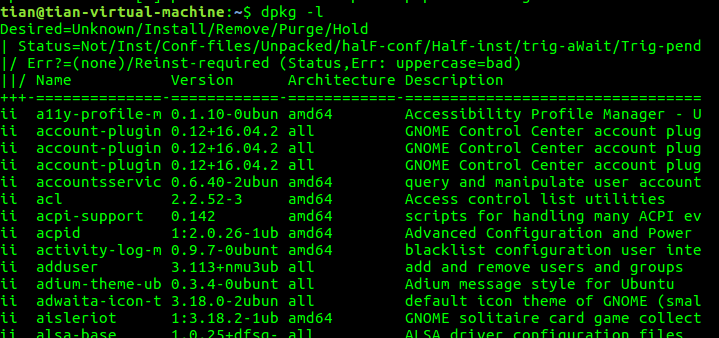

first it can be used for list all software , dpkg -l (由于kali linux 没有启动所以先拿 Ubuntu说一下,基本上一样)

查看之前已经安装的软件 dpkg -l | grep [application ]

安装一个下载的软件 格式后缀 .deb 使用命令 dpkg -i [path\filename.deb]

卸载一个已经安装的软件 dpkg -r [application name]

显示隐藏的项目 dpgk -al (其中 l 表示格式化显示) 显示文件层次 ls -lh 打印当前工作的目录 pwd 创建一个新的文件 touch

显示一个文件的内容 cat [path] 或者 more 、head、list、tail

打开一个可编辑文件 gedit [path] 有些人喜欢使用vim 但是这个不是我经常使用的。或者使用 nano [path ]

寻找文件地址 locate [path] 或者使用find [path]

列出驱动文件 fdisk -l 添加执行许可 chmod +x [path]

检查文件的格式类型 file [path]

重新定义文件输出的 比方说 ls -lh > /root/temp/output.txt

这里kali linux 的执行权限一般都是最高的权限 即就是ROOT但是 Ubuntu的权限不是 需要修改 使用的命令 是 sudo -i 可以切换到 root 权限

过滤文件中的内容 相关的关键字 使用的命令 grep [text or filter ]

2、谈谈经常使用的压缩解压命令

其实挺简单的。

tar cf [file.tar] [file path] ///// tar xf file.tar

tar czf [file.tar.gz] [file path] ///// tar xzf [file.tar.gz]

tar cjf [file.tar.bz2] [file path ]

gzip [file] ///gzip -d [file.gz]

unzip [file.zip]

3、涉及到的安全账户命令

Practical Web Penettation Testing (the first one Mutillidae 大黄蜂 之二)的更多相关文章

- Practical Web Penettation Testing (the first one Mutillidae 大黄蜂)

1.now we looke at this book . I decide to make a brief review the book covers as follows (I straigh ...

- 转:15 Best Responsive Web Design Testing Tools

Responsive Web Design is regarded as being the approach which suggests that web design and developme ...

- Ethical Hacking - Web Penetration Testing(13)

OWASP ZAP(ZED ATTACK PROXY) Automatically find vulnerabilities in web applications. Free and easy to ...

- Ethical Hacking - Web Penetration Testing(10)

SQL INJECTION SQLMAP Tool designed to exploit SQL injections. Works with many DB types, MySQL, MSSQL ...

- Ethical Hacking - Web Penetration Testing(8)

SQL INJECTION WHAT IS SQL? Most websites use a database to store data. Most data stored in it(userna ...

- Python Ethical Hacking - WEB PENETRATION TESTING(2)

CRAWING DIRECTORIES Directories/folders inside the web root. Can contain files or other directories ...

- Web Penetration Testing

1.国外使用的一款在线工具,对web的信息收集很有帮助 地址http://archive.org , WayBack Machine 主界面如下:对百度存档的历史信息进行查询. 2.IP地址归属信息 ...

- Ethical Hacking - Web Penetration Testing(6)

REMOTE FILE INCLUSION Similar to local file inclusion. But allows an attacker to read ANY file from ...

- Ethical Hacking - Web Penetration Testing(2)

INFORMATION GATHERING IP address. Domain name Info. Technologies used. Other websites on the same se ...

随机推荐

- 20165237 预备作业3 Linux安装及学习

Linux安装及学习 安装 对操作系统略知一二的我,按照老师发的基于VirtualBox虚拟机安装Ubuntu图文教程慢慢一步步往下做,虽然中间有些小困难,但最终都得以解决,安装成功. 遇到的小困难: ...

- python基础-----异常问题

---恢复内容开始--- 当发生python不知所措的错误时,python会创建一个异常对象, 如果你编写处理该异常的代码,程序将会继续运行: 如果你未对异常做任何处理,程序将会停止,并显示一个tra ...

- Akka Quickstart with Java-笔记

官方文档: http://developer.lightbend.com/guides/akka-quickstart-java/?_ga=2.177525157.1012573474.1504767 ...

- Excel自动建组

已用于测试用例自动创建组 使用要求:A列的格式如:X.X.X.X.X11.11.1.11.1.1.11.1.1.1.11.1.1.21.1.21.22 会自动将1.1.1.1.1-1.1.1.1.X组 ...

- Suspend to RAM和Suspend to Idle分析,以及在HiKey上性能对比【转】

转自:https://www.cnblogs.com/arnoldlu/p/6253665.html 测试环境:AOSP 7.1.1+Kernel 4.4.17 HW:HiKey Ubuntu 14. ...

- 全面接触PDF:最好用的PDF软件汇总(转)

全面接触PDF:最好用的PDF软件汇总(2010-12-07更新): http://xbeta.info/pdf-software.htm 比较全面的c#帮助类,各种功能性代码: https://gi ...

- Visual Studio VS2010统计代码行数

按CTRL+SHIFT+F (Find in files),勾上支持正则表达式,然后输入搜索内容: ^:b*[^:b#/]+.*$ 以上表达式的统计可做到:#开头和/开头或者空行都不计入代码量.如果需 ...

- centos6.9安装crontab

yum install vixie-cron crontabs //安装 chkconfig crond on //开机自启动 service crond start //启动 然后就是执行 cron ...

- c中perror函数

写代码这么久,竟然很少用到perror函数,忘记了其强大的功能. 所在头文件: #include<stdio.h> 函数定义: void perror(const char *str); ...

- vue与jquery合作

2017年2月26日 14:59:34 星期日 场景: jquery的$.post, $.get是$.ajax的封装, 是异步的 因此, 有肯能在初始化vue实例的时候, 异步请求的结果还没返回, 这 ...